Во второй части статьи рассматриваются современные квантовые процессоры и перспективы применения платформ на их основе для решения различных вычислительных задач. Отдельное внимание уделено обзору технологии постквантовой криптографии.

В начале ноября 2022 года концерн IBM анонсировал новую модульную платформу «System Two», способную объединять несколько квантовых процессоров в единую систему с универсальными интерфейсами между ними. Этот «строительный блок» предназначен для создания гибридных квантово-ориентированных сетей, которые позволят взаимодействовать классическим компьютерам с квантовыми суперкомпьютерами с помощью специального облачного решения.

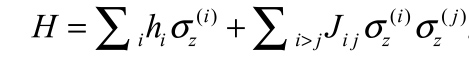

Первым квантовым процессорам в этом проекте стал IBM «Osprey», имеющий 433 рабочих кубита (рис. 1) [27].

![Рис. 1. Новый универсальный квантовый компьютер с вентильным управлением IBM «Osprey» имеет 433 кубита [27]](/images_soel/publications/2023/2023-2/01%20Alex%2001.jpg)

Идея использования гибридного квантово-классического метода для факторизации больших чисел была реализована в 2021 году [28]. Авторы этой работы из «Zapata Computing» и «Massachusetts Institute of Technology», по существу, использовали для процесса факторизации метод VQE, назвав его «Variational Quantum Factoring – VQF». В этом методе VQF используется схема сведения задачи факторизации к модели с минимизацией гамильтониана и известного алгоритма Фархи (Quantum Approximate Optimization Algorithm) [29].

Алгоритм VQF позволяет адаптировать задачу факторизации к решению сложной задачи с помощью метода оптимизации. Приблизительно этот процесс можно представить себе следующим образом. Факторизация числа N, содержащего n бит, сводится в конечном итоге к нахождению двух простых множителей p и q, удовлетворяющих условию N = pq. Поскольку простые числа p и q могут быть представлены nq и np битами соответственно, то процесс факторизации можно рассматривать как задачу, обратную обычному двоичному умножению. Иными словами, если известно значение i-го бита результата факторизации Ni, то задача состоит в том, чтобы найти биты простых множителей {pi} и {qi}.

Стандартная процедура двоичного умножения p и q позволяет создать систему уравнений, которым должны удовлетворять {pi} и {qi}, а также биты, соответствующие переносу из i-й в j-ю позицию.

С помощью этих уравнений можно привязать конкретные биты задачи факторизации к узлам задачи оптимизации. Подробно этот процесс сопоставления задачи факторизации и квантового алгоритма Изинга описан в работе [29]. Таким образом, решение задачи факторизации сводится к нахождению минимума гамильтониана с помощью квантового алгоритма модели Изинга. Корректировка требуемого количества кубитов, а также операции с анзацем осуществлялись с помощью стандартного цифрового компьютера. Квантовые вычисления проводились с использованием ресурсов европейского квантового центра «IBM Boeblingen». Подробно экспериментальная часть этой работы описана в документе [30].

Схема эксперимента «вариационной квантовой факторизации» показана на рис. 2.

![Рис. 2. Схема эксперимента факторизации с использованием метода VQF [30]](/images_soel/publications/2023/2023-2/01%20Alex%2002.jpg)

В левой части рис. 2 проиллюстрирован выбор количества итерационных шагов и необходимых кубитов в зависимости от значения числа N, которое нужно разложить на множители. После этого определялся гамильтониан задачи.

Задача оптимизации и подготовка пробного состояния реализовывались на квантовом компьютере IBM с использованием многослойной методики QAOA (центральная часть рис. 2).

В правой части рис. 2 показана схема заключительной стадии классической обработки, объединяющей результаты измерений на квантовом устройстве с классической предварительной обработкой и оценки успешности алгоритма.

Описанный алгоритм VQF и методика анзаца QAOA были применены для факторизации трёх целых чисел: 1099551473989, 3127 и 6557. Количество кубитов, необходимых для каждого экземпляра, зависит от объёма выполняемой классической предварительной обработки. Для 1099551473989 было использовано 24 итерации классической предварительной обработки, 8 итераций для 3127 и 9 – для 6557.

При этом использовался послойный метод QAOA, подробно описанный в работе [31].

С одной стороны, рассмотренный метод VQF представляется полезным для факторизации составных чисел, поскольку результат вычислений квантового компьютера можно быстро проверить на классическом компьютере. С другой – в ходе экспериментов было обнаружено, что вероятность успешного нахождения сомножителей при факторизации выходит на некоторый уровень насыщения и далее перестаёт расти по мере увеличения количества итераций и количества используемых кубитов. Этот эффект связан с релаксацией и декогерентностью на более глубоких уровнях QAOA. Когерентный шум может быстро возрастать с увеличением количества итераций, что существенно ограничивает на данном этапе развития квантовых технологий возможности метода VQF в плане увеличения диапазона факторизации.

Проблема когерентных шумов менее остро проявляется в адиабатических квантовых вычислителях (AQC), поскольку в этом случае не требуются логические кубиты для исправления ошибок. Принцип действия AQC принципиально отличается от универсального цифрового квантового компьютера с вентильной обработкой (UDGQC).

В компьютерах UDGQC вычисления контролируются с помощью унитарных квантовых логических вентилей, изменяющих состояние каждого кубита. В противоположность этому AQC не имеет вентилей и не использует алгоритмы и квантовые операторы. Принцип действия AQC заключается в том, что вся система в целом устанавливается в начальное положение с помощью внешнего магнитного поля и далее контролируется адиабатический процесс её перехода в основное состояние. На практике широкое распространение получил упрощённый вариант адиабатических квантовых вычислений, получивший название «quantum annealing processing solver QAP» (вычислитель с квантовым отжигом). В этом устройстве эволюционный процесс идёт «не сам по себе», а регулируется внешним магнитным полем [13]. В настоящее время направление QAP быстро развивается во всём мире, прежде всего благодаря разработкам и массовому производству канадской фирмы D-Wave. Последняя модель процессора для квантового отжига фирмы D-Wave имеет 5000 кубитов [32].

Идея использования квантового отжига для задач перебора данных типа факторизации не нова и активно обсуждается в последние годы.

Квантовый отжиг подразумевает нахождение минимального из возможных значений гамильтониана физического процесса, который описывается конкретной математической моделью. Практически это применимо к модели Изинга, описывающей в общем случае систему, состоящую из размещённых в узлах решётки спинов, которые могут принимать только два возможных конечных состояния: либо вверх, либо вниз. Поэтому большинство прикладных задач квантового отжига решалась с помощью преобразования алгоритма некоторой начальной задачи в алгоритм типа Изинга.

В рассмотренных выше примерах с использованием VQF и квантового вентильного компьютера для решения задач факторизации изначальный гамильтониан преобразовывался и сводился к модели Изинга. В случае квантового отжига в «классическом варианте D-Wave» это сделать крайне сложно из-за отсутствия универсального управления каждым кубитом с помощью квантовых вентилей, как это сделано в компьютерах типа UDGQC. Поэтому преобразованный гамильтониан далеко не полностью соответствовал изначальному гамильтониану решения задачи факторизации.

Для того чтобы разрешить это противоречие, авторы работы [33] предложили задействовать дополнительную встроенную в квантовый процессор схему умножителя двоичных чисел и контроллера логических величин с использованием булевой алгебры.

Эту идею развили и реализовали экспериментально японские учёные из «National Institute of Advanced Industrial Science and Technology» [34].

В своей публикации они продемонстрировали возможности применения квантового отжига для прямого решения задачи факторизации с использованием изначального гамильтониана с булевыми таблицами истинности. Был предложен вариант квантового отжига QAP с модернизированной схемой процессора и изменённой топологией расположения кубитов. Идея нововведений заключалась в том, что непосредственно в квантовый процессор QAP была встроена схема квантового умножителя с булевой логикой, позволявшая совершать операции умножения состояний кубитов, а также сравнивать результаты этих операций с помощью логических модулей. Таким образом, задавая кубитам различные состояния в соответствии с некоторой таблицей истинности, можно было перемножать двоичные числа. Следующий шаг заключался в том, чтобы определить минимальное значение разности между результатом умножения и числом N, подлежащим факторизации. То есть дальнейший процесс решения задачи факторизации проходил в соответствии со сценарием «классического» варианта квантового отжига, когда система сама переходит в основное состояние с минимумом гамильтониана.

Таким образом, стало возможным решать задачу разложения больших чисел с помощью процесса квантового отжига без предварительной трансформации на программном уровне первоначально заданного гамильтониана факторизации. Сам алгоритм квантового отжига при этом несколько усложнился и замедлился за счёт того, что на определённом этапе необходимо было задействовать квантовый процессор для выполнения промежуточных вычислений.

Подробное описание этого эксперимента и новые результаты измерений авторы опубликовали в августе 2022 года в журнале Nature [35].

На рис. 3 показана схема вычислительной ячейки экспериментальной установки для исследования факторизации с помощью квантового отжига, использованная в «Национальном институте передовых промышленных и научных технологий Японии».

![Рис. 3. Схема вычислительной ячейки экспериментальной установки для исследования факторизации с помощью квантового отжига, использованная в «Национальном институте передовых промышленных и научных технологий Японии» [35]](/images_soel/publications/2023/2023-2/01%20Alex%2003.jpg)

В состав вычислительной ячейки входят: сверхпроводящий потоковый кубит с ДП, квантовый логический элемент (QFP) и устройство считывания (SQUID).

Кубиты в этой схеме изготовлены на одной подложке с системой считывания SQUID по технологии с четырьмя слоями Nb, допускающей плотность критического тока до 1 мкА/мкм2 [36].

Конструктивно кубит состоит из большой сверхпроводящей петли, содержащей считыватель на основе dc-SQUID (dc superconducting quantum interference device) и вставленной в неё малой петли с джозефсоновскими переходами (ДП). Сверхпроводящий квантовый интерферометр SQUID имеет два состояния с постоянным током, текущим по часовой стрелке или против часовой стрелки, которые определяют ноль и единицу кубита.

Параметрон квантового потока (QFP – quantum flux parametron) представляет собой устройство реализации квантовой логики на основе сверхпроводящих джозефсоновских переходов [37].

Управление кубитами осуществляется с помощью следующих токов, меняющих состояния сверхпроводящих переходов: Itrans – ток поперечного поля; IQFP – ток инжекции квантового параметрона; Ibias_sq – ток управления SQUID; Iflux_sq – ток модуляции SQUID; Ih – ток общего внешнего смещения в кубите. Эти токи можно изменять в соответствии с алгоритмом квантового отжига.

Схема 4-битного логического квантового умножителя (4-bit multiplier unit MU) приведена на рис. 4.

![Рис. 4. Схема 4-битного логического квантового умножителя состояний кубитов [35]](/images_soel/publications/2023/2023-2/01%20Alex%2004.jpg)

Умножитель состоит из четырёх MU, обозначенных на рис. 4 пунктирным прямоугольником.

Блок умножителя состоит из четырёх элементов MUij (i = 0–1, j = 0–1), каждый из которых обеспечивает определённую функцию:

Xij и Yij – общие входы (inputs);

Zij – вход суммы (sum-in);

Dij – процессорный вход (carry-in);

Cij – процессорный выход (carry-out);

Sij – результат вычислений (summation).

Схемы, показанные на рис. 3 и 4, являются элементами процессора квантового отжига, размещённого в криогенной камере с температурой внутри 10 мК. Такая температура необходима для поддержания нормальной работы низкотемпературных сверхпроводящих кубитов. Работоспособность этого процессора была подтверждена многократными экспериментами, результаты которых сравнивались с точными модельными расчётами на стандартном компьютере с бинарной логикой.

Используя двоичное числовое представление, можно говорить о том, что на общие входы подаются массивы чисел потенциальных сомножителей факторизации (P = M × N): M = (X01 X00)(2) и N = (Y11 Y01)(2) соответственно.

На выходе полного сумматора (full adder) будет результат двоичного перемножения: P = (P4 P3 P2 P1)(2) = (C11 S11 S10 S00)(2).

Вход D01 может быть зафиксирован на 0, независимо от X1 и Y1.

Гамильтониан такой системы можно записать в виде

.

.

В этой формуле: σz(i) – матрица Паули, действующая на кубит i; Jhi – константа, характеризующая смещение кубита i; Jij – константа связи между кубитами i и j. В общем случае hi и Jij являются безразмерными программируемыми входными параметрами, которые перебираются в процессе квантового отжига.

С помощью перечисленных выше токов задаются необходимые параметры, обеспечивающие каждую итерацию.

Ток поперечного магнитного поля и ток внешнего смещения вызывают инжекцию квантов магнитного поля в кубите. Параметрон QFP обнаруживает этот магнитный всплеск, усиливает его и транслирует на интерферометр dc-SQUID. При этом SQUID вырабатывает сигнал, который уже может быть измерен обычной аналоговой электроникой.

Состояние кубита определяется каждые 0,6 мкс и обычно оценивается в течение 104 итераций. В результате определяются все возможные комбинации токов, соответствующие искомым множителям.

Безразмерные коэффициенты, соответствующие локальным токам смещения hi и попарным связям Jij, для процессора с шестью кубитами могут принимать следующие значения:

h1 : h2 : h3 : h4 : h5 : h6 : J12 : J13 : J14 : J15 : J16 : J23 : J24 : J25 : J26 : J34 : J35 : J36 : J45 : J46 : J56 = –1 : –1 : –2 : –2 : +4 : +2 : +1 : +2 : +2 : –4 : –2 : +2 : +2 : –4 : –2 : +4 : –8 : –4 : –8 : –4 : +8, где hi и Jij определяются с помощью выражения

h1 = Mi · Ihi · Iqi ;

Jij = Mij · Iqi · Iqj.

В реальных терминах физического эксперимента значения Mi, hi и Jij определяются следующим:

Mi – взаимная индуктивность между кубитом i и локальной линией смещения;

Ihi – ток, протекающий через локальную линию смещения;

Iqi – постоянный ток в кубите i;

Mij – взаимная индуктивность между кубитами i и j соответственно.

Измеряя эти величины и следуя алгоритму квантового отжига, можно с помощью описанного квантового процессора реализовать прямой процесс факторизации с использованием вычислителя с квантовым отжигом.

Полное подробное описание работы рассмотренной схемы факторизации приведено в [38].

Следует также отметить возможную схему будущих проектов, предложенную авторами [34]. Одно из возможных направлений, которое найдёт применение в ближайшем будущем, заключается в том, что вместо создания единого мощного квантового компьютера, способного решать любые задачи, имеет смысл развивать универсальные открытые гибридные квантовые сети, объединяющие компьютеры с бинарной логикой и квантовые вычислители, ориентированные на решение конкретных задач (рис. 5).

![Рис. 5. Один из вариантов универсальных открытых гибридных квантовых сетей, объединяющих компьютеры с бинарной логикой и квантовые вычислители, ориентированные на решении конкретных задач [34]](/images_soel/publications/2023/2023-2/01%20Alex%2005.jpg)

Следует сказать, что, несмотря на значительные технологические и научные инновационные решения, которые были получены ведущими мировыми фирмами и университетами за 20 лет, прошедших с момента первой демонстрации квантовой факторизации, на сегодняшний день не существует квантового компьютера, который может решать задачи разложения сложных чисел лучше, чем компьютеры с бинарной логикой.

Третьи фирмы предпочли заниматься специфическим направлением, получившим название «постквантовая криптография» (post-quantum cryptography PQC), целью которого стала разработка квантово-безопасной криптографической технологии, устойчивой к квантовым атакам [39].

Наибольшее распространение практически во всех областях получили шифры с открытым ключом, такие как, например, RSA и ECC. В принципе, подобные шифры с ключами небольших размеров возможно взломать с использованием современных вычислительных мощностей и известных математических методов, таких как целочисленная факторизация, дискретное логарифмирование, метод эллиптической кривой. Однако большие ключи пока ещё разложить за «разумное» время не представляется возможным.

Тем не менее эксперты считают, что серьёзная опасность, существующая сегодня, заключается в том, что спецслужбы разных стран стараются собирать максимальное количество зашифрованной информации в надежде на то, что её будет можно расшифровать в будущем при проявлении соответствующих технологий [40].

Поэтому целесообразно пытаться максимально обезопасить закрытую информацию уже сегодня, используя новейшие разработки. Один из лидеров в этой области – фирма «XSOC CORP» – предлагает различные варианты расширяемых криптосистем «Quantum-Safe» и симметричные транспортные ключи шифрования. Основное преимущество продукции этой фирмы заключается в том, что модернизация устаревших систем реализуется без необходимости их замены при полном сохранении защищаемых данных. В качестве примера можно привести надёжную защиту, которую «XSOC CORP» предлагает от уязвимости Apache Log4j, ставшей причиной серии массовых атак на веб-серверы по всему миру на протяжении декабря 2021 года (рис. 6) [41].

![Рис. 6. «XSOC CORP» предлагает надёжную защиту от уязвимости Apache Log4j [41]](/images_soel/publications/2023/2023-2/01%20Alex%2006.jpg)

Основная задача «постквантовой криптографии» заключается в создании коммерчески доступных квантово-устойчивых алгоритмов с открытым ключом, предназначенных для широкого пользования [42].

В Европе это направление развивается в проекте «Quantum Safe Cryptography» под эгидой ETSI (Европейский Институт Стандартов и Телекоммуникаций) [43].

В США проблемы криптобезопасности курирует Национальный институт стандартов и технологий США (NIST). Эта организация в настоящее время занимается разработкой и утверждением стандартов постквантовой криптографии. С этой целью в 2016 году NIST объявил открытый конкурс на новый «постквантовый» стандарт шифрования. В первом туре этого конкурса, который завершился в 2017 году, приняло участие 69 фирм и университетов из разных стран мира.

В настоящее время развиваются два наиболее общих направления постквантовой криптографии. Одно из этих направлений связано с модернизацией старых систем и адаптации новых разработок в существующие системы безопасности. Для реальных разработок рекомендуется использовать симметричные алгоритмы при условии больших размеров ключей. В этом плане можно отметить криптографические алгоритмы с удвоенным размером ключа и различного рода хэш-функциями [44]. Основная тенденция этих разработок связана как с переходом ко всё более длинным симметричным ключам, так и увеличением самой длины ключей RSA. Например, при обычном использовании AES-128 необходимо 3072 бита для эквивалентной надёжности ключей RSA. Протокол AES-256 требует уже ключ RSA длиной 15 КБ. В рамках изучения возможностей применения хэш-функций для систем PQC перспективным представляется специальное оборудование, включающее хэш-сигнатуру с сохранением состояния для встроенного ПО (stateful hash signatures for firmware) [45].

В качестве ещё одного примера можно привести работы по модернизации ключей «KEMS – key encapsulation mechanisms», позволяющие адаптировать классические алгоритмы для квантовых вычислителей. Например, немецкие математики из университета «Technische Universität Darmstad» работают с моделями гибридных протоколов обмена ключами с проверкой подлинности. Для точного определения различных квантовых сценариев вводится понятие безопасности для самих ключевых механизмов инкапсуляции (KEMS). Кроме того, предлагается метод построения гибридных KEMS для обмена ключами в TLS 1.3 [46].

Второе направление непосредственно связано с квантовыми технологиями. В первую очередь в этом классе следует отметить работы по генерации и распределению квантовых ключей. Основная идея здесь заключается в использовании квантовых компьютеров для генерации случайных ключей. Метод «Quantum Key Distribution – QKD» предназначен для создания и распределения симметричных криптографических ключей между двумя отдельными пользователями. Такой подход обеспечивает безопасность удалённого согласования ключей, которое невозможно перехватить без обнаружения пользователями. В этой области много оригинальных новых идей. Так, в работе [47] предложено независимое от измеряющего устройства квантовое распределение ключей (measurement device independent quantum key disctribution – MDI-QKD). Эффективность метода была подтверждена лабораторными и полевыми испытаниями.

Подробный анализ сетей QKD, протоколов маршрутизации, сигнализации и методов моделирования приведён в обзоре [48].

Интерес представляют также варианты защиты с использованием квантовых состояний, нейтрализующие друг друга. Принцип этого метода заключается в том, чтобы создать средства, затрудняющие сам процесс квантовых вычислений, вызывая необходимость отменять результаты манипуляций и делать бесконечные повторные расчёты [49].

В качестве меры противодействия CRQC рассматриваются и такие нетрадиционные схемы, как, например, шифр Вернама с передачей ключей с помощью запутанных фотонов, распределение фотонных ключей (Photon Key Distribution – PKD) и другие методы симметричного шифрования [50].

Учитывая важность проблемы, исследованиям по направлению post-quantum cryptography (PQC) уделяют внимание ведущие разработчики систем квантовых вычислений. Так, концерн IBM анонсировал новый пакет криптографических приложений IBM Quantum-Safe, предназначенный для защиты наиболее ценных данных клиентов в эпоху квантовых вычислений. Учитывая, что среди клиентов IBM есть крупнейшие мировые банки и транснациональные корпорации, можно не сомневаться, что финансовая поддержка проекта будет вполне успешной [51].

Новая платформа IBM z16 обеспечивает устойчивость гибридных облачных платформ с помощью инновационных квантово-безопасных технологий [52].

Активное участие в разработках проектов PQC принимает концерн Google.

Одно из основных направлений исследований в этой области направлено на использование TLS и ALTS с гибридным методом обмена ключами для защиты внутреннего трафика. Совместно с Cloudflare в 2019 году был проведён эксперимент, в ходе которого были реализованы два сеанса постквантовых обменов ключами. Также была продемонстрирована возможность их интеграции в стек TLS Cloudflare с последующей реализацией на пограничных серверах и в клиентах Chrome Canary. В 2021 году Google провёл тестирование постквантовой конфиденциальности в TLS на расширенной сети [53].

В июле 2022 года завершился этап конкурса, объявленного в 2016 году, и NIST выбрал четыре алгоритма, которые будут финансироваться и разрабатываться для защиты данных от будущих атак с использованием квантового компьютера [54].

В категории общего шифрования (general encryption), которое предназначено для защиты информации, передаваемой в общедоступных сетях (public network), был выбран алгоритм CRYSTALS-Kyber, использующий сравнительно небольшие ключи шифрования, которыми две стороны могут легко обмениваться на высоких скоростях обмена данными [55].

Во второй категории задач, касающихся обеспечения безопасности цифровых подписей (digital signatures) и аутентификации личности (identity authentication), были выбраны три алгоритма: CRYSTALS-Dilithium [56], FALCON [57], SPHINCS+ [58].

Первые два из отмеченных в этой категории протоколов были выбраны из-за их эффективности. Протокол SPHINCS+ был выбран благодаря использованию инновационного математического аппарата.

Необходимо подчеркнуть, что в разработках SPHINCS+ принимали активное участие сотрудники Google [59].

Тема «постквантовой криптографии» крайне актуальна и обширна. Полноценный обзор этой темы выходит за рамки данной статьи. Однако стоит рекомендовать желающим испытать свои силы в данном направлении обратить внимание на проект «Open Quantum Safe – OQS», в котором может принять участие любая организация и любое физическое лицо [60].

Желающие начать экспериментировать с постквантовой криптографией могут использовать готовые образы «Docker», содержащие версии OpenSSL/curl, Apache httpd и nginx с поддержкой постквантов [61].

Для разработчиков также имеется возможность использовать готовые образы с возможностью расширения и установки кода [62].

Что касается появления на свет квантового компьютера CRQC, реально способного взламывать любые шифры и обрушать Интернет, то день его рождения, получивший международное название «Q-Day», никто точно не знает. Одни специалисты считают, что это может случиться уже через десять лет. Другие специалисты говорят, что на это может потребоваться больше 30 лет [42].

Несмотря на огромные технические проблемы, направление квантовых вычислителей интенсивно развивается. В предыдущих разделах этой статьи можно было увидеть то, как изменялась сама идея квантового релевантного компьютера (CRQC). Двадцать лет назад первоначальная схема CRQC предполагала использование универсального цифрового квантового компьютера с вентильной обработкой, типа IBM-Q. К началу зимы 2022 года мировое научное сообщество уже имело исчерпывающие доказательства возможности реализации процесса факторизации с помощью совершенно других устройств, таких как вариационный решатель с квантовым отжигом и решатель на базе квантового отжига со встроенным синтезатором гамильтониана факторинга. Что будет дальше, предположить сложно. Если, как считают некоторые специалисты, появятся гибридные облачные платформы, объединяющие мощные стандартные компьютеры и специализированные квантовые вычислители разного типа, то «Q-Day» может наступить раньше, чем его ожидают.

Поэтому общее мнение специалистов в области криптографии заключается в том, что поздно будет заниматься вопросами криптобезопасности, когда день «Q-Day» настанет. Разрабатывать противоядие нужно уже сейчас.

электроника

электроника

Обзор рынка анализаторов спектра и сигналов

В статье приводится обзор состояния рынка анализаторов спектра (АС), включая настольные и портативные варианты исполнения, а также рынка анализаторов фазового шума (ФШ) на основе информации из открытых источников (Федеральный информационный фонд по обеспечению измерений ФГИС «АРШИН») [1]. Проведён анализ изменения конъюнктуры рынка и объёмов потребления начиная с 2019 года, включая новых производителей оборудования, вышедших на рынок после февраля 2022 года. 15.04.2024 СЭ №4/2024 593 0 0 электроника

электроника

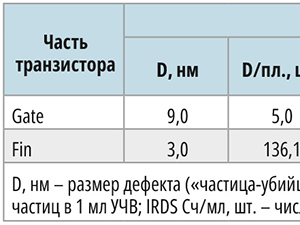

Частицы в ультрачистой воде

Статья написана по материалам международной технологической дорожной карты для полупроводников (IRDS™ 2023) и посвящена обзору технологии контроля концентрации частиц в ультрачистой воде. 15.04.2024 СЭ №4/2024 622 0 0 электроника

электроника

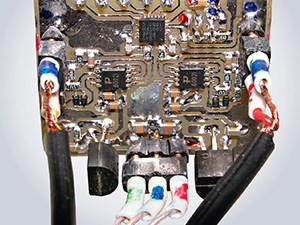

Двухканальный индикатор уровня звука на базе микроконтроллера EFM8LB12 и дисплея OLED 1306

В статье приведены принципиальная схема, разводка и внешний вид платы, программные средства и результаты работы двухканального индикатора уровня звука на основе микроконтроллера (МК) EFM8LB12, двух ОУ MCP6002 и дисплея OLED 1306, на котором для каждого канала отражаются гистограммы с высотой, пропорциональной уровню звука соответствующего канала. Такой индикатор может быть установлен на переднюю панель аудиоусилителя. По сравнению с похожими покупными индикаторами описываемый индикатор отличается простотой и стоит в несколько раз дешевле. 15.04.2024 СЭ №4/2024 572 0 0 электроника

электроника

Электронные датчики и радары в системе беспроводной связи ОТА, LOP и E-peas

В будущем разработчиков РЭА ожидает эра «одноразовых» устройств: «установил и забыл» – надёжные, устойчивые к внешним воздействиям среды, но не предназначенные для ремонта. Одна из важных решаемых задач – сочетание сбора энергии из среды, её преобразование в электрическую и применение датчиков и микроконтроллеров с крайне низким энергопотреблением. В сочетании с технологиями E-peas (Electronic portable energy autonomous systems – автономные портативные электронные системы), LOP (с низким энергопотреблением) и решениями NXP возникают перспективы датчиков положения, давления и измерения сопутствующих величин от OEM-производителей. С аппаратными настройками и масштабируемостью производительности РЭА в формате процессоров S32R с исключением ошибок в передаче данных аналогового и смешанного сигнала беспроводным способом на небольшие расстояния. В статье представлены примеры системных решений для организации и управления питания датчиков РЭА, задействованных в беспроводной передаче данных, сетевых технологиях и транспортной технике с беспроводной сетью ОТА (Over-the-air – по воздуху). 15.04.2024 СЭ №4/2024 595 0 0