Это четвёртая и пятая части в серии статей, посвящённых интеллектуальным энергосистемам. В четвёртой части рассматривается вопрос о необходимости временно' й синхронизации сети Ethernet на электрической подстанции, перечисляются основные протоколы, решающие данную задачу, описываются их принципы работы, достоинства и недостатки. В пятой части поднимается проблема уязвимости вычислительных сетей современных подстанций перед киберугрозами и хакерскими атаками. Приводятся стандарты безопасности, применение которых улучшает защищённость сетей, описываются технологии, протоколы и средства повышения уровня кибербезопасности.

Для обеспечения взаимосвязанного функционирования распределительных сетей на подстанции необходима точная временнáя синхронизация всех узлов сети. Временнáя синхронизация означает проверку точности временно́го согласования всех активных узлов, отвечающих за управление системой, сбор данных о состоянии процесса и пр. Временнáя синхронизация особенно важна при съёме показаний тока и напряжения, для обеспечения точных часов внутри средств автоматики защиты (описано в стандарте IEC 61850-9-2), средств измерения, контроля, терминальных устройств, преобразователей ток/напряжение и сетевых коммутаторов. Синхронизация помогает обеспечить точный контроль и тщательный анализ времени отклика сети, точно определить время и место возникновения сбоя.

В сети Ethernet подстанции временно́й синхронизации требуют работы следующих приложений:

Существуют два основных метода временно́й синхронизации на подстанциях: прямая временнáя синхронизация и синхронизация по локальной сети.

Обычно внутренние часы сетевых устройств синхронизируются со специальным сервером времени, подключённым к GPS-генератору точных сигналов (или к двум – для резервирования). В зависимости от сетевых приложений временнáя синхронизация часов для событий и сбоев может происходить с различной точностью: от нескольких миллисекунд до долей микросекунд. Точность временнo'й синхронизации в сети зависит от таких факторов, как используемые протоколы, степень загрузки трафиком, тип используемой среды и длина кабельной сети.

Как правило, прямая синхронизация внутренних часов конечных устройств производится специальными тайминговыми сигналами, передаваемыми по выделенным каналам связи, таким как оптические линии, коаксиальные кабели или витая пара. Для системы достаточно одного сервера времени, с мастер-часами которого синхронизируются остальные. Однако из-за необходимости прямого подключения к серверу каждого устройства и ограниченного количества портов синхронизации лишь небольшой набор конечных устройств может быть синхронизирован. Прямая синхронизация часов применяется внутри отсеков с устройствами релейной защиты и автоматики (РЗА) и на уровне процесса автоматизированной подстанции. Стандартными протоколами для прямой синхронизации считаются GPS, IRIG-B и 1PPS.

При временно́й синхронизации по ЛВС для передачи синхроимпульсов используется сеть Ethernet. Стоимость кабельной инфраструктуры при этом гораздо ниже, чем в предыдущих случаях, а сигналы временно́й синхронизации передаются в одной среде с данными. Обычно для синхронизации конечных устройств по сети на уровне станции используется протокол SNTP, а на уровне процесса и ячеек – протокол IEEE 1588 PTP (Precision Time Protocol).

Протокол SNTP (Simple Network Time Protocol) является производной от распространённого протокола NTP и отличается от последнего отсутствием многих внутренних алгоритмов, которые, как правило, не задействованы на всех типах серверов. SNTP широко распространён в Internet и распределённых локальных сетях, он обеспечивает точность синхронизации часов в миллисекундном диапазоне (1–10 мс). Протокол SNTP подходит для применения на уровне станции, но не обеспечивает достаточной точности синхронизации часов для передачи GOOSE- и SV-сообщений на уровне процесса.

IEEE 1588 PTP – протокол, получающий всё большее распространение в высокоточных системах. Он описан в стандартах синхронизации IEEE 1588 и IEEE 61588. Эффективность протокола достигается использованием существующей сети Ethernet для синхронизации внутренних часов интеллектуального оборудования подстанции. IEEE 1588 использует алгоритм ведущий/ведомый и аппаратную обработку синхроимпульсов.

Протокол IEEE 1588 PTP существует в двух несовместимых между собой версиях: PTP v1 и PTP v2. IEEE 1588 PTP v2 – протокол, востребованный на уровне процесса по стандарту IEC 61850-9-2 или стандарту IEEE C37.118-2005 на автоматизированных подстанциях. Может быть преобразован в IRIG-B. Внутренние часы распределённых конечных и промежуточных сетевых устройств могут быть синхронизированы с помощью IEEE 1588 PTP v2 с наносекундной точностью (30–50 нс).

Протокол IEEE 1588 PTP v2 используется для критически важных приложений, которыми являются процессы на электрической подстанции. Далее перечислены его основные преимущества.

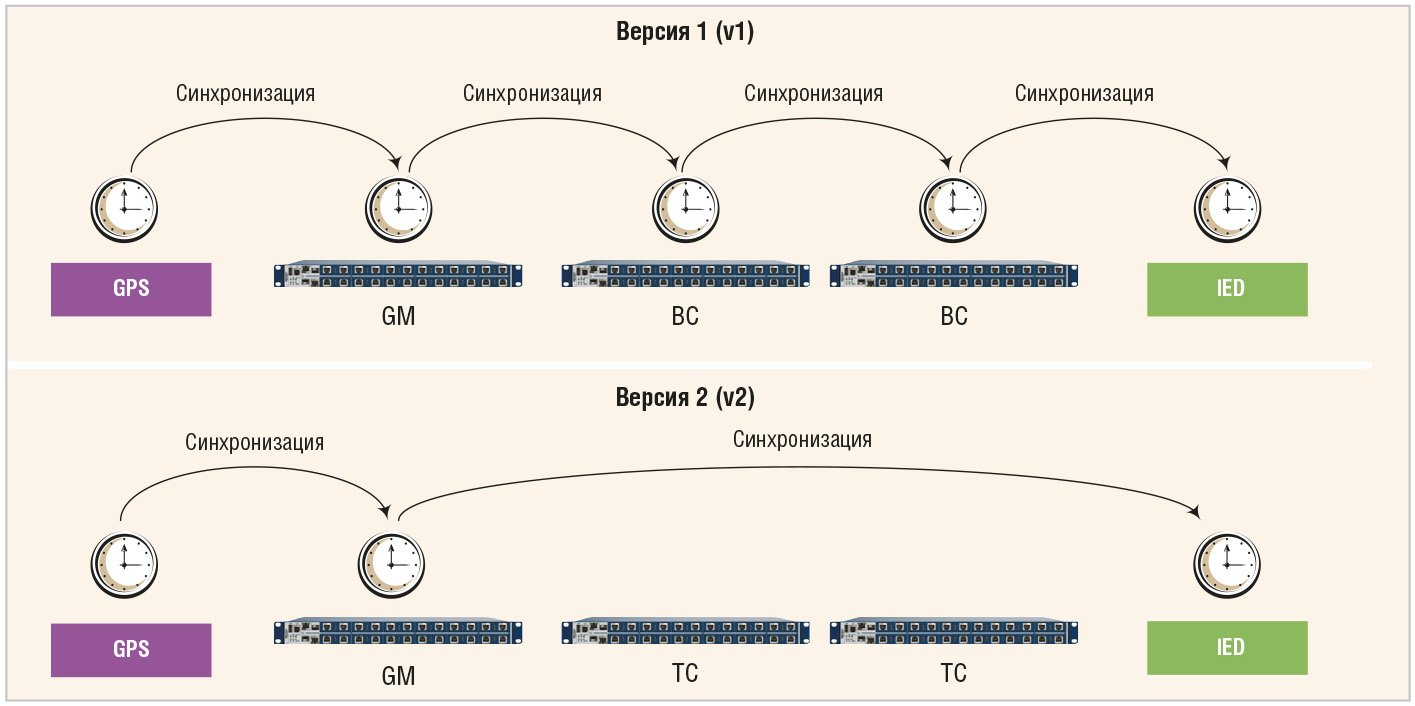

Протокол IEEE 1588 PTP существует в двух версиях: PTP v1 (стандарт IEEE 1588-2002) с поддержкой оконечных и граничных часов и PTP v2 (стандарт IEEE 1588-2008), которая дополнительно вводит понятие «прозрачных» часов.

В первой версии для граничных часов требуются мастер-часы, контролируемые, например, GPS-ресивером (рис. 16).

Мастер-часы определяют базовое время системы и синхронизируются с ведомыми часами (граничные часы коммутаторов сети или оконечные часы конечных устройств), подключаемыми к ним на каждом этапе. В ведомых часах восходящий порт, подключённый к РТР мастер-часам, является ведомым, а остальные порты выполняют роли мастер-часов для подключённых к ним устройств.

На первом этапе работы протокола РТР корректируется разница между временем мастера и ведомых устройств (компенсация). Затем измеряется задержка по времени между мастером и ведомыми устройствами по задержке между запросом и ответом. В финале часы промежуточных и конечных устройств синхронизируются с мастер-часами в соответствии с задержкой и необходимым временем компенсации. Наилучший результат синхронизации часов достигается при минимизации количества узлов между главными мастер-часами и оконечными часами конечных устройств.

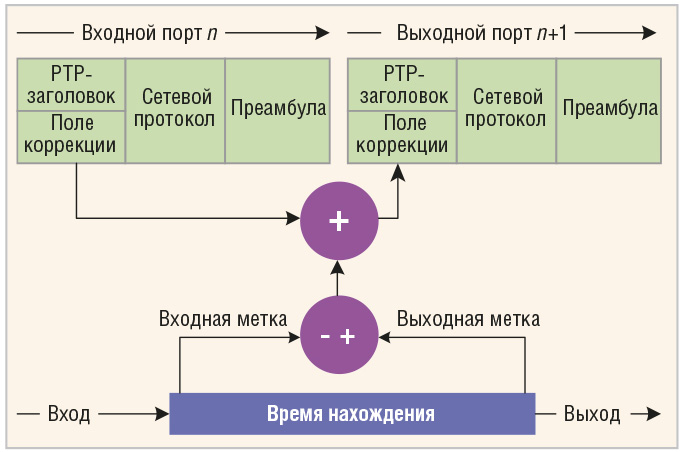

В версии 2 для механизма «прозрачных» часов корректируется так называемое время нахождения (рис. 17).

Это время для часов промежуточных устройств (например, Ethernet-коммутаторов), затрачиваемое Ethernet-трафиком на прохождение через устройство, оно вычисляется по временны́м меткам входа кадра данных и выхода его из устройства. Время нахождения аккумулируется в специальном поле кадра (поле коррекции) для реализации механизма синхронизации. Так как «прозрачные» часы выполняют только фиксирующую функцию, они не влияют на такие параметры сети, как время восстановления кольца и т.п. Каждый такой коммутатор по поведению приближен к физическому проводу, который не ухудшает время прохождения пакета данных через него. Таким образом, не накапливается погрешность измерения времени синхронизации в многокаскадных коммутируемых сетях.

В стандарте IEEE 1588-2008 поддерживаются два типа «прозрачных» часов: конечный–конечный (end-to-end –E2E) и участник–участник (peer-to-peer – P2P). «Прозрачные» часы типа Е2Е только измеряют время, потраченное РТР-сообщением (тем, которое получает временнýю метку) на прохождение коммутатора, и передают эту информацию принимающим часам в поле коррекции. Часы типа Р2Р измеряют задержку на прохождение пакетом коммутатора и прибавляют к нему время прохождения по линии связи, используя механизм запрос–ответ.

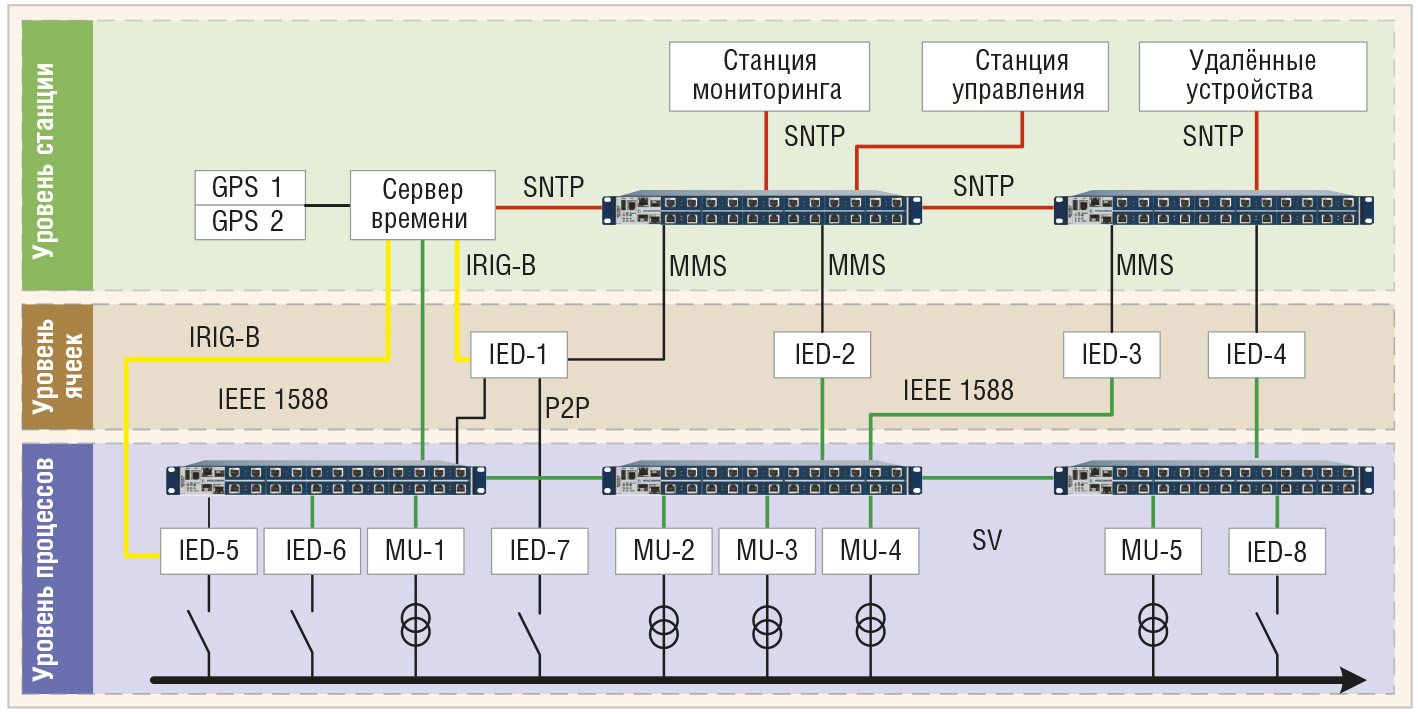

К синхронизации времени в шинах станции и процесса предъявляются разные требования. Рис. 18 показывает пример того, как можно реализовать синхронизацию времени на подстанции, используя разные протоколы.

На рисунке видно, что точные значения времени передаются от GPS-приёмника к серверу времени, с которым будут синхронизироваться конечные устройства и коммутаторы. Для повышения надёжности системы применяется дублированная схема с резервным GPS-приёмником. В шинах станции и процесса, в которых используется синхронизация времени, часто применяется топология типа звезда. Обычно схемы синхронизации часов на уровне ячеек и процесса реализуются независимо друг от друга, однако может использоваться и общий источник точного времени.

Протокол SNTP используется только на уровне станции для синхронизации коммутаторов сети с удалёнными устройствами, станциями мониторинга и управления. В соответствии с требованиями на подстанции синхронизация часов по протоколу IEEE 1588 PTP v2 с «прозрачными» часами применяется для оборудования на уровне ячеек и процесса. Для этого, начиная с уровня процесса, используются специальные коммутаторы с поддержкой IEEE 1588. Так как на уровне процесса не применяется протокол IP, стек IEEE 802.3 используется для PTP-сообщений. Протоколы IRIG-B и 1PPS требуют отдельной кабельной инфраструктуры и синхронизируют устройства на уровне ячеек и процесса. Для достижения высокой точности синхронизации могут использоваться связи типа точка–точка между блоками РЗА, преобразователями и прочими устройствами без применения промежуточных коммутаторов.

Динамично развивающийся стандарт синхронизации часов IEEE 1588 создаёт условия для повышения надёжности сети подстанции. Качественная реализация положений и требований данного стандарта невозможна без специализированных коммутаторов, таких как коммутаторы серий MICE, MACH, RPS, EES торговой марки Hirschmann.

Электрическая подстанция – критически важный объект для энергетической отрасли. Вопросы обеспечения безопасности подстанций должны охватывать не только ограничение доступа к их физическим активам. Объектами посягательств может стать и виртуальное содержимое систем электроподстанции: информация, базы данных, программные приложения и средства доступа к ним. Кибербезопасность данных становится неотъемлемым элементом надёжности подстанции. Статистика свидетельствует о росте количества киберпреступлений и их проникновении в промышленный сектор.

До сих пор кибербезопасность не признавалась важным вопросом и серьёзно не рассматривалась при проектировании подстанции. Персонал подстанции, как правило, не имеет понятия о возможных угрозах безопасности объекта и не видит необходимости менять эту ситуацию. Однако большинство коммуникационных сетей электроподстанций открыто, а потребность в доступе к информации растёт. Сети Ethernet, открытые протоколы (такие как TCP/IP) уязвимы. Атаки против них могут быть проведены стандартными средствами. Большинство оборудования, например блоки РЗА, имеет удалённый доступ по IP-сетям, Internet, и технологии глобальных сетей предоставляют множество возможностей для кибератак.

Потенциально интересными для хакеров являются блоки РЗА, SCADA-система, система управления нагрузкой, базы данных, приложения и Web-сервисы. Даже если сеть передачи данных изолирована от глобальной сети и внешнее оборудование с удалённым доступом не подключено, угроза может исходить от персонала станции, не обладающего специальными знаниями и техникой безопасности.

В целом можно выделить четыре типа киберугроз:

Требования к обеспечению безопасности коммуникационной среды на подстанции описаны в рекомендациях по безопасности стандарта IEC 61850 (дополнительно см. стандарт IEC 62351-6 «Безопасность по IEC 61850»).

Данный стандарт охватывает вопросы информационной безопасности энергетических систем, о чём красноречиво свидетельствует его полное название – «Управление энергетическими системами и связанный с ним обмен информацией. Защита данных и коммуникационная безопасность».

Это инструмент и набор инструкций для организации кибербезопасности в интеллектуальных электрических сетях, опубликованный американским Национальным институтом стандартов и технологий (National Institute of Standards and Technology – NIST). Интеллектуальная электрическая сеть – это развивающаяся информационная сеть с модернизированными системами генерации энергии, её передачи и распределения. Все сегменты сети могут быть целями для кибератаки. Автоматизированная подстанция является своего рода защищённой магистралью для сетей генерации и распределения, поэтому её защита должна быть надёжной.

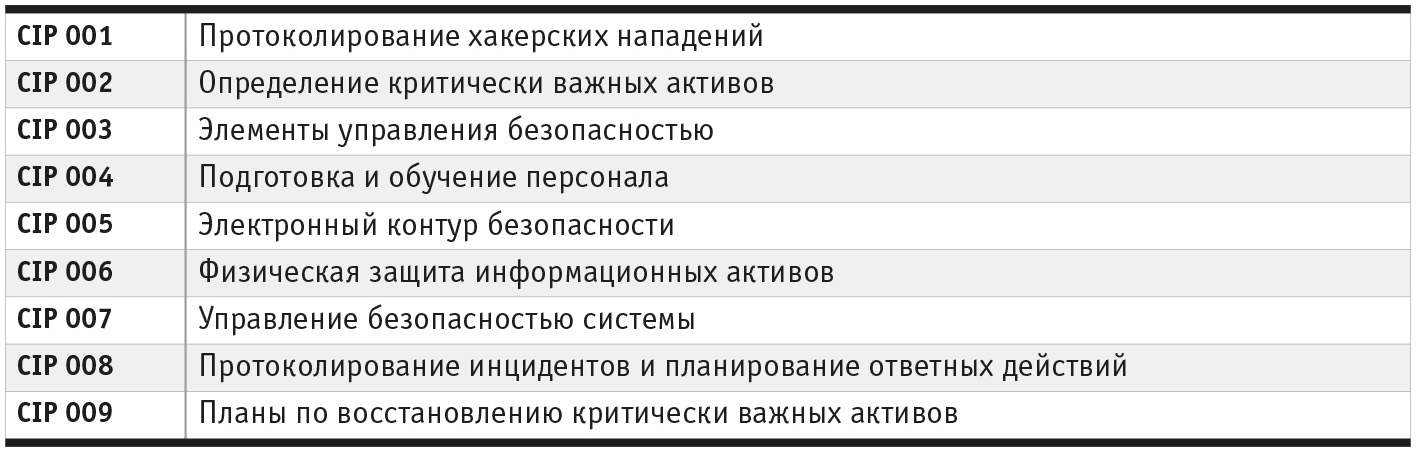

Ещё один важный стандарт для обеспечения кибербезопасности был опубликован американской корпорацией NERC (North American Electric Reliability Corporation). Стандарт CIP (Critical Infrastructure Protection) определяет типы и характер возможных угроз для повышения надёжности и уровня защищённости от террористических угроз. Спецификации NERC CIP 002–009 требуют консолидации правил, политик, процедур и технологий производителей для организации баз данных важных параметров и списков доступа к ним. Стандарт использует разные методы авторизации, политики и уровни доступа для ранжирования данных по степени секретности и ограничению доступа к ним (табл. 3).

Это стандарт безопасности для интеллектуальных конечных устройств, например РЗА. Он устанавливает правила безопасности для устройств согласно уже упоминавшемуся стандарту NERC CIP. Этот стандарт определяет особенности и функции интеллектуальных конечных устройств в соответствии с программой защиты сетевой инфраструктуры. Также IEEE 1686-2007 предоставляет специальную таблицу соответствия, по которой производители оборудования могут проверять, насколько их изделия отвечают требованиям стандарта.

Для обеспечения высокой доступности систем электроподстанции необходим расширенный набор средств безопасности. Требуются глубокий анализ и контроль возможных киберугроз для охраны периметра, внутренней сети, конечных устройств.

Базовая идея обеспечения безопасности на подстанции – определить безопасный трафик внутри каждого протокола, например, установить, кто – отправитель, а кто – получатель. Даже в случае полной изолированности сети и отсутствия внешних подключённых устройств требуются такие средства обеспечения безопасности, как специальные протоколы, записи действий пользователей, пароли, ограничение доступа, ограничение свободных портов, шифрование. Это поможет избежать последствий неправильной установки и конфигурирования оборудования и ПО.

Можно выделить два разных типа кибербезопасности в коммуникационных сетях электрических подстанций: физическую и сетевую.

Для обеспечения физической безопасности коммуникационной сети коммутационные шкафы запирают на ключ, используют нестандартные винтовые коннекторы M12, отключают неиспользуемые порты устройств и коммутаторов, то есть предотвращают нежелательный доступ к сетевым портам. Также применяют проверку пользователей по портам устройств. Коммутаторы Ethernet позволяют устройствам подключаться по заранее разрешённому списку IP- и MAC-адресов, подключения с незарегистрированных адресов отклоняются.

Для обеспечения сетевой безопасности базовым механизмом является стандарт ААА. Стандарт установления подлинности, разрешения и учёта (Authentication, Authorization and Accounting – ААА) применяется в отношении пользовательского доступа и учёта трафика для всего сетевого оборудования. Он определяет, кто или что имеет доступ, к каким ресурсам, используя списки правил и управление доступом для фильтрации входящего трафика. Наконец, не стоит пренебрегать элементарными правилами, такими как ограниченный допуск к удалённому управлению сетевым оборудованием, многоуровневый доступ для пользователей и администраторов.

В рамках стандарта ААА могут применяться описываемые далее технологии.

Кроме физического уровня безопасности и протокола ААА можно выделить ещё и несколько контуров безопасности.

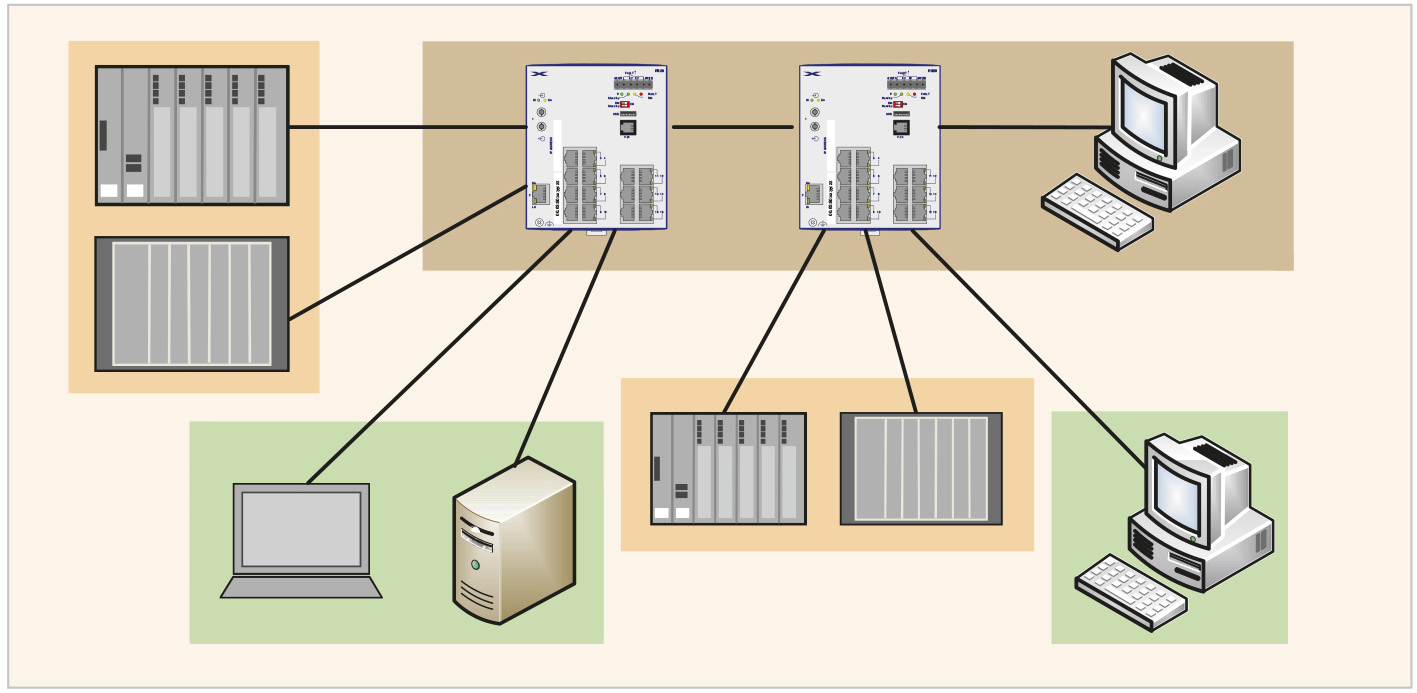

Контур коммутаторов сети. Коммутаторы являются основными активными компонентами сети. Логически изолированные сегменты сети подстанции могут быть построены с использованием технологии VLAN внутри одной физической сети. Клиенты, подключённые к разным коммутаторам, могут обмениваться данными при условии, что они находятся в одной виртуальной сети; в свою очередь, клиенты, принадлежащие разным виртуальным сетям, попросту не видят друг друга. Для реализации потребуются управляемые коммутаторы с поддержкой множественных VLAN (рис. 19). Такое тотальное разделение обеспечивает первичный контур безопасности на уровне коммутаторов Ethernet.

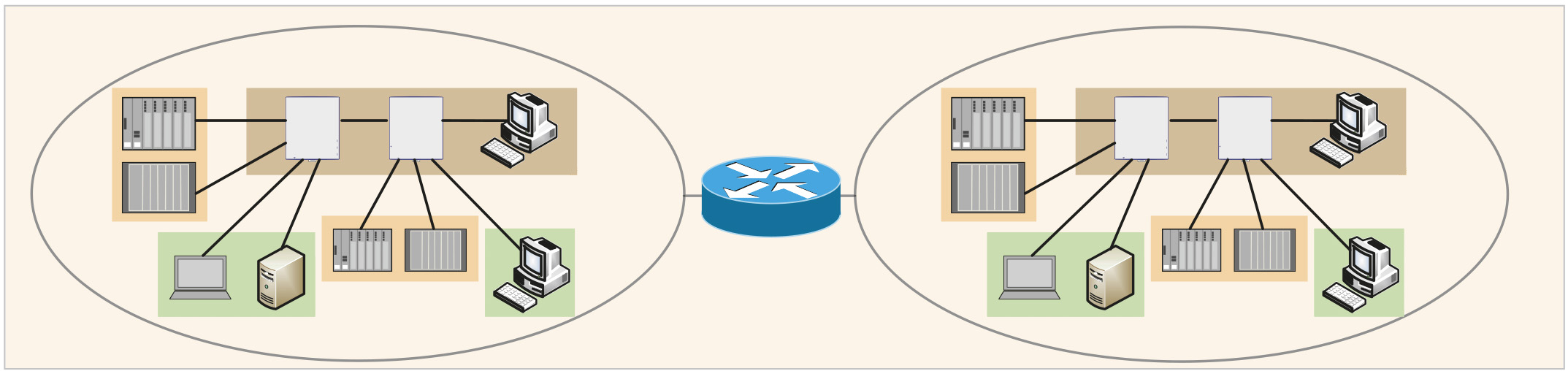

Контур маршрутизаторов сети. Маршрутизатор, или роутер, – это устройство, направляющее трафик сети через стандартные или резервированные линии данных между коммуникационными сетями подстанций, между самими подстанциями и от подстанций к единому центру управления. Роутеры с поддержкой VLAN могут также осуществлять маршрутизацию трафика для различных виртуальных сетей. При прохождении пакета данных по сети промежуточные роутеры считывают адрес получателя из его IP-заголовка. При этом одной из базовых технологий администрирования и обеспечения безопасности является использование списков контроля доступа ACL (Access Control Lists). С их помощью предотвращается несанкционированный доступ в сеть: по ним роутер должен обработать каждый пакет данных, прежде чем отправить его дальше по сети. Также ACL-списки могут применяться в качестве средств прослушивания (снифферов) для фильтрации пакетов, не удовлетворяющих заданным условиям. Их следует использовать в роутерах между разными сетями VLAN и интерфейсами для повышения безопасности сети подстанции.

Контур межсетевых экранов. Некоторые роутеры могут выполнять функции межсетевых экранов (firewall), с помощью которых создаются защищённые сегменты сети. Межсетевой экран – это программное или аппаратное средство (или комплекс устройств), усиливающее контроль между двумя сетями. Он может защищать от несанкционированного доступа во внутреннюю сеть и скрывать её внутреннюю структуру. Прозрачные межсетевые экраны (мосты) также могут использоваться для повышения безопасности в существующей сети (рис. 20).

Межсетевые экраны могут вести журнал сетевого доступа и анализировать его для генерации тревоги в случае атак и ошибок. Их традиционными функциями являются пакетная фильтрация, фильтрация контента, контроль доступа, авторизация пользователей, управление протоколами и сервисами, контроль данных на защищённых электрических подстанциях. В целом с помощью роутеров создаются защищённые ячейки сети или зоны внутри сети с ограниченными коммуникациями по отношению к внешней сети – это средства глубокой защиты.

Контур шлюзов. Когда сеть подстанции является удалённой и доступ в неё осуществляется через глобальную сеть, требуется дополнительное обеспечение безопасности сети на уровне шлюзов данных. Шлюзы собирают измерительную информацию с модулей РЗА и терминальных устройств, данные о состоянии автоматики, событиях в сети, ошибках и обеспечивают их доставку к ERP-системе или обслуживают внешние подключения, например операторов через Web-браузер. Шлюзы обеспечивают контроль и фильтрацию трафика, защищают устройства автоматики (РЗА и пр.) от несанкционированного доступа. Для этого в шлюзах часто используются виртуальные сети VLAN с шифрованием.

Также здесь следует упомянуть VPN (Virtual Private Network) – это защищённое зашифрованное соединение между двумя точками через незащищённую сеть. VPN используется для создания тоннеля между двумя сетями, данные в тоннелях шифруются. Есть два основных способа создания VPN-сетей. Первый – это OpenVPN, открытый инструмент создания VPN-соединений типа точка–точка и сайт–сайт. Он позволяет пользователям идентифицировать друг друга, используя механизм Pre-Shared Key, сертификаты безопасности, логины и пароли. OpenVPN создаёт TCP- и UDP-тоннели с зашифрованными данными внутри незащищённой сети. Второй способ – протокол IPSec (Internet Protocol Security), открытый стандарт, позволяющий обеспечить закрытое и защищённое соединение поверх IP-сетей путём использования криптографических сервисов. IPSec обеспечивает безопасность данных на уровне IP-пакета, поддерживает целостность данных на сетевом уровне, конфиденциальность данных, оригинальную проверку данных и защиту от дублирования. Таким образом обеспечивается защита в глубину против сетевых атак, повреждений данных, кражи данных, захвата пользовательских данных или несанкционированного доступа к компьютерам или сети.

Сети передачи данных на электроподстанции относятся к критически важным объектам. Сетевые устройства (блоки РЗА и пр.) и сетевые приложения могут быть атакованы путём использования доступных средств, например бесплатных утилит типа Nessus (популярный в мире сканер уязвимостей). Соответственно, необходимо обеспечение безопасности на уровне портов сетевых устройств, реализации стандарта ААА, сетей VLAN, межсетевых экранов, роутеров, шлюзов, системных журналов для повышения стойкости сети к инсталляционным и конфигурационным ошибкам, а также сетевым атакам. Кибербезопасность усиливает надёжность и безопасность системы управления в целом и снижает операционные расходы на электроподстанции.

Компания Belden предлагает широкий спектр сетевого оборудования для электроподстанций под марками Hirschmann и GarrettCom. Для защиты в глубину ею совместно с дочерней компанией Byres Security разработано программно-аппаратное решение Hirschmann EAGLE, которое учитывает специфику возможных угроз, используемых протоколов и трафика на электрических подстанциях.

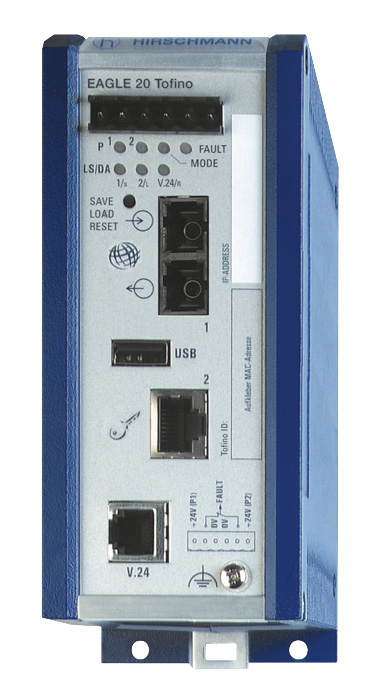

Под маркой Hirschmann представлены две серии продукции: промышленный межсетевой экран и VPN-роутер EAGLE 20 и система EAGLE Tofino (рис. 21), ориентированная на инженеров по автоматизации с начальной IT-подготовкой.

Основные функции EAGLE 20:

стационарный межсетевой экран включает в себя список правил для входящих/исходящих подключений, модемного доступа и управления, предоставляет функции маскировки IP, трансляции адресов 1:1 NAT, ограничения DoS, фильтрации по MAC-адресам, пользовательский экран для удалённого управления правилами;

многоточечное VPN-соединение с поддержкой протоколов IPSec, шифрования IKEv2, DES, 3DES, AES (128, 192, 256 бит), ключей PSK, сертификатов X.509v3, а также с поддержкой MD5, SHA-1, NAT-T, раздельных правил для VPN-соединений, Web-интерфейса и удалённого управления подключениями.

Преимущества системы EAGLE Tofino:

Технологии обеспечения безопасности Hirschmann упрощают сквозной обмен информацией внутри электрической подстанции, повышая её безопасность и производительность. ●

Перевод Ивана Лопухова, сотрудника фирмы ПРОСОФТ

Телефон: (495) 234-0636

E-mail: info@prosoft.ru

автоматизация

автоматизация

Однофазные источники бесперебойного питания Systeme Electric

Почти все современные сферы промышленности, IT-инфраструктура, а также любые ответственные задачи и проекты предъявляют повышенные требования к питающей сети – электропитание должно быть надёжным, стабилизированным и обеспечивать бесперебойную работу. В данной статье мы рассмотрим решения по однофазному бесперебойному питанию от российской компании Systeme Electric. 28.12.2023 СТА №1/2024 1051 0 0 автоматизация

автоматизация

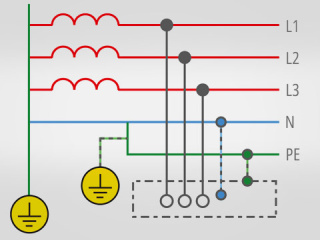

Однопроводный канал телеметрии по PLC

В статье рассматриваются методы реализации однопроводных каналов передачи данных по силовым электросетям в жилых зданиях, загородных и промышленных помещениях. В качестве информационного провода предлагается использовать проводник «нейтраль» электропроводки. Приводятся анализ возможных конфигураций каналов передачи данных этого типа и результаты экспериментальных проверок. Рассматриваются преимущества новых методов по сравнению с традиционными PLC и области возможного применения данной технологии. 28.12.2023 СТА №1/2024 1163 0 0 автоматизация

автоматизация

BioSmart Quasar 7 — мал да удал

Компания BIOSMART в пандемийном 2020 году весьма своевременно представила свой первый лицевой терминал Quasar (рис. 1) с диагональю экрана 10 дюймов. Уже в следующем, 2021 году был представлен бесконтактный сканер рисунка вен ладони PALMJET (рис. 2). Ну а в текущем 2023 году компания представила новую уменьшенную модель лицевого терминала Quasar 7 (рис. 3), который смог в компактном корпусе объединить обе передовые технологии бесконтактной биометрической идентификации. 28.12.2023 СТА №1/2024 1083 0 0 автоматизация

автоматизация

Открытые сетевые платформы — когда сети и вычисления в одном устройстве

Открытая сетевая платформа (ONP) – это мощное средство для реализации как простых, так и масштабных сетей, а также инструмент, который позволяет в одном высокопроизводительном устройстве реализовать целый вычислительный комплекс, объединяющий внутри себя коммутаторы, маршрутизаторы, межсетевые экраны, а также сам сервер обработки данных. Используя все преимущества данной архитектуры, компания AAEON разработала своё решение, сетевую платформу FWS-8600, на базе высокопроизводительных процессоров Intel Xeon Scalable 2-го поколения. В статье раскрыты детали и особенности ONP, характеристики FWS-8600, а также почему использование процессоров Intel Xeon Scalable 2-го поколения значительно увеличивает потенциал платформы. 28.12.2023 СТА №1/2024 1341 0 0