В статье рассматриваются преимущества и особенности работы оборудования и ПО семейства EAGLE от компании Hirschmann. Приведены примеры типовых схем включения оборудования EAGLE в существующую сеть предприятия. Рассмотрены основные функции, режимы работы и нюансы настройки.

В 2004 году 17-летний школьник обнаружил слабое место системы безопасности в ОС Windows XP и создал червя Sasser, который позволяет получать доступ к терминалам и выключать их. Данная уязвимость обусловлена тем, что разработчики компании Microsoft по неустановленным причинам не защитили порт 445.

Времени на создание червя потребовалось не более одной ночи, но полученные в результате его работы повреждения нанесли миллионные убытки. Специалисты Microsoft оперативно устранили технические недостатки, после чего появилась возможность перехватывать червей из внешних сетей центральным брандмауэром операционной системы.

Описанный случай повлиял на деятельность многих промышленных компаний и на административные ведомства, поскольку в настоящее время большинство систем управления промышленных предприятий построено на базе ОС Microsoft. Но в этом случае решение с помощью системного брандмауэра не помогло, так как вредоносное программное обеспечение было случайно принесено сотрудниками, использующими свои ноутбуки за пределами компании. Таким образом, инфицированные ноутбуки после повторного подключения к внутренней сети компании давали возможность червю снова и снова заражать всю сеть. Получается, что собственные сотрудники компании стали неумышленной угрозой её безопасности.

Угроза безопасности может включать как сотрудников компании, так и клиентов, которые получают тем или иным образом доступ к корпоративной сети. Источник опасности может таиться не только во вредоносном ПО. Зачастую при подключении к случайным сетям через стандартный браузер можно подвергнуть опасности локальный компьютер и далее компьютеры всей сети. Поэтому только технологии, основанные на механизме локальной безопасности, могут обеспечить эффективную защиту производственных мощностей или объектов, которые должны быть постоянно в работе.

По умолчанию многопортовые брандмауэры EAGLE сконфигурированы для работы в прозрачном режиме (Transparent Mode) и для динамической проверки содержимого передаваемых пакетов (Stateful-Inspection). Таким образом, только данные, запрашиваемые изнутри, поступают в защищённую сеть.

В ранее упомянутом примере с Sasser при условии применения брандмауэра EAGLE червь не был бы передан через него, потому что порт 445 был бы недоступен. EAGLE может ограничить доступ к сети для конкретного IP-адреса или услуги, и при этом только авторизованные пользователи получают доступ к защищённой сети извне.

Программное обеспечение семейства брандмауэров EAGLE совместимо с различными службами безопасности: открытыми, промышленными или специального назначения, от глобального уровня управления до местного. С помощью разделения сети на зоны EAGLE обеспечивает комплексную защиту всех существующих и будущих приложений.

Система безопасности промышленных сетей имеет свою специфику: уровень защиты должен быть выше, нежели используемый обычно в стандартной офисной среде. Такие решения предлагает компания Hirschmann, продукция которой в основном предназначена для промышленных применений. Кроме того, в результате вертикальной интеграции в перспективе всё больше и больше промышленных приложений будут разрабатываться для Ethernet.

Децентрализованная архитектура безопасности на базе семейства EAGLE вызывает особенный интерес при использовании в промышленных сетях, где требуется защита от случайных и неумышленных атак внутри сети:

Решение на базе семейства EAGLE включает как линейку устройств для обеспечения безопасности приложений, так и средства операционной системы, систем управления и т.д. Преимуществами такого решения являются механизмы безопасности, которые могут быть разработаны с учётом требований конкретного проекта, тем самым обеспечивая более высокий общий уровень решения. При этом есть возможность реализовать защиту с точностью до сегмента или конечного устройства. Также стоит добавить, что EAGLE не имеет сложных списков доступа и правил брандмауэра, которые должны быть сохранены в магистральной сети, а удалённые входы в систему позволяют наблюдать и постоянно анализировать передачу данных.

Семейство брандмауэров EAGLE поддерживает механизмы резервирования Redundant Ring Coupling и Dual Homing – схемы дублированных соединений сегментов локальной сети, реализованных в управляемых коммутаторах Hirschmann.

Рассмотрим типовые режимы использования семейства брандмауэров EAGLE:

Далее приведём более подробное описание режимов и проиллюстрируем примеры применения каждого из них.

Безопасный доступ для первоначальной конфигурации или для внешних сотрудников осуществляется с помощью встроенного DHCP-сервера.

Перечислим сетевые режимы EAGLE: SCT (Single Client Transparency), MCT (Multi Client Transparency) или режим роутера.

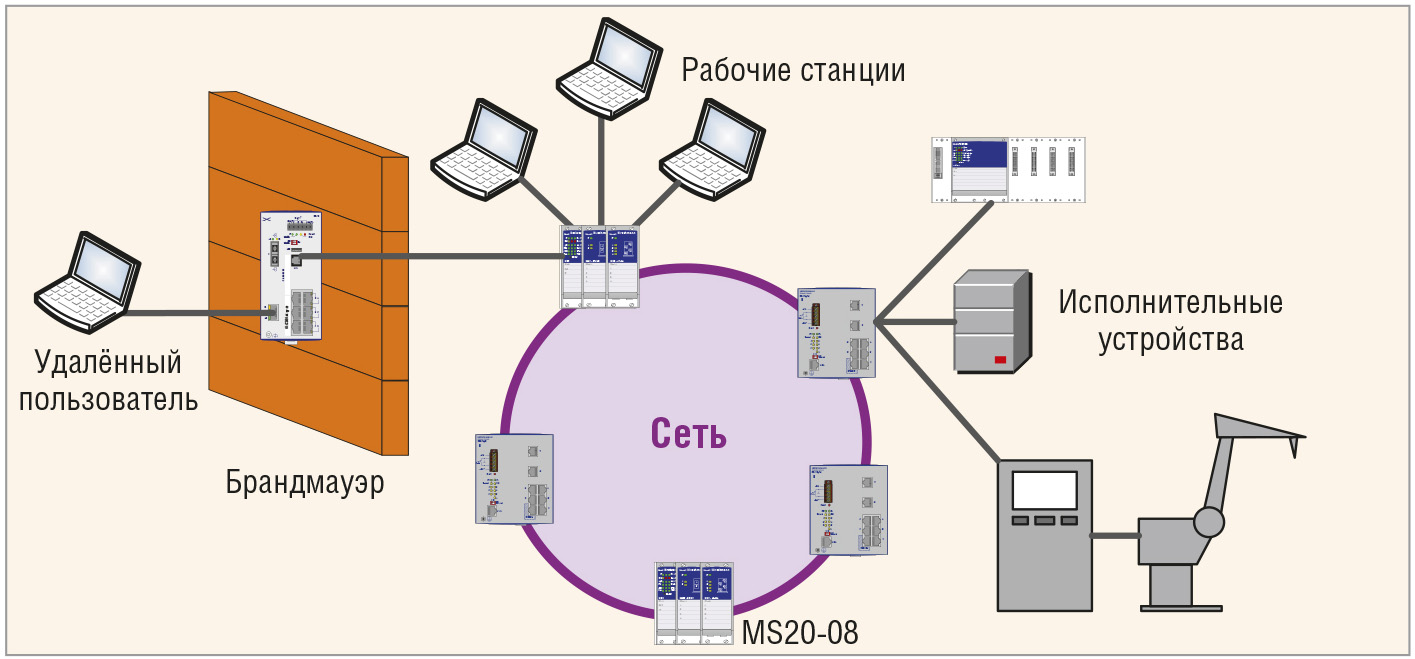

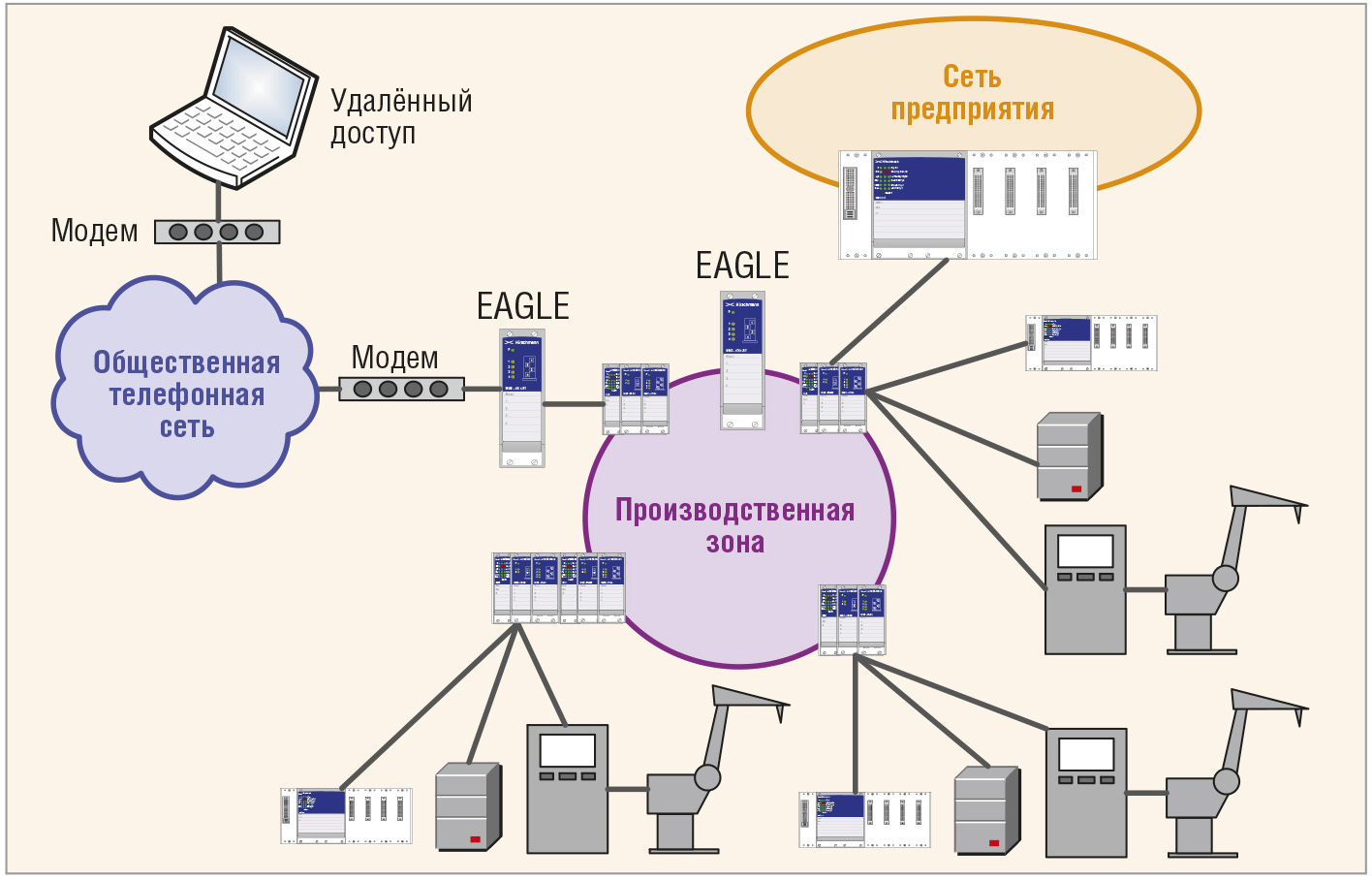

Пример защиты сервисного порта представлен на рис. 1.

Конфигурация 1: сетевой режим EAGLE – прозрачный многоклиентский режим (Multi Client Transparency mode).

Конфигурация 2: сетевой режим EAGLE – режим роутера.

В этом режиме EAGLE должен быть настроен как стандартный шлюз для защищённого порта на клиентском компьютере.

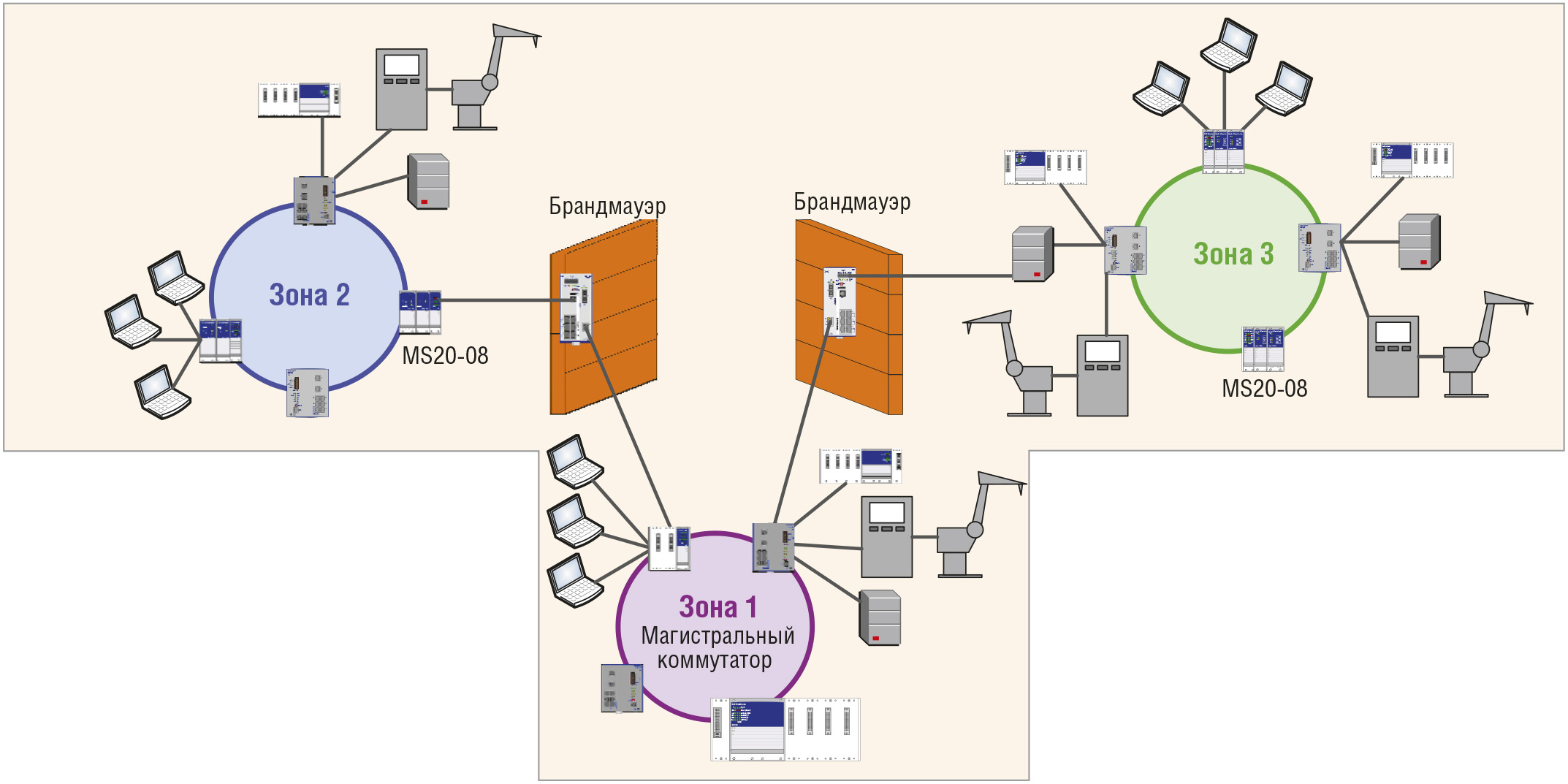

Пример защиты одной из подсетей представлен на рис. 2.

Конфигурация: сетевой режим EAGLE – режим роутера.

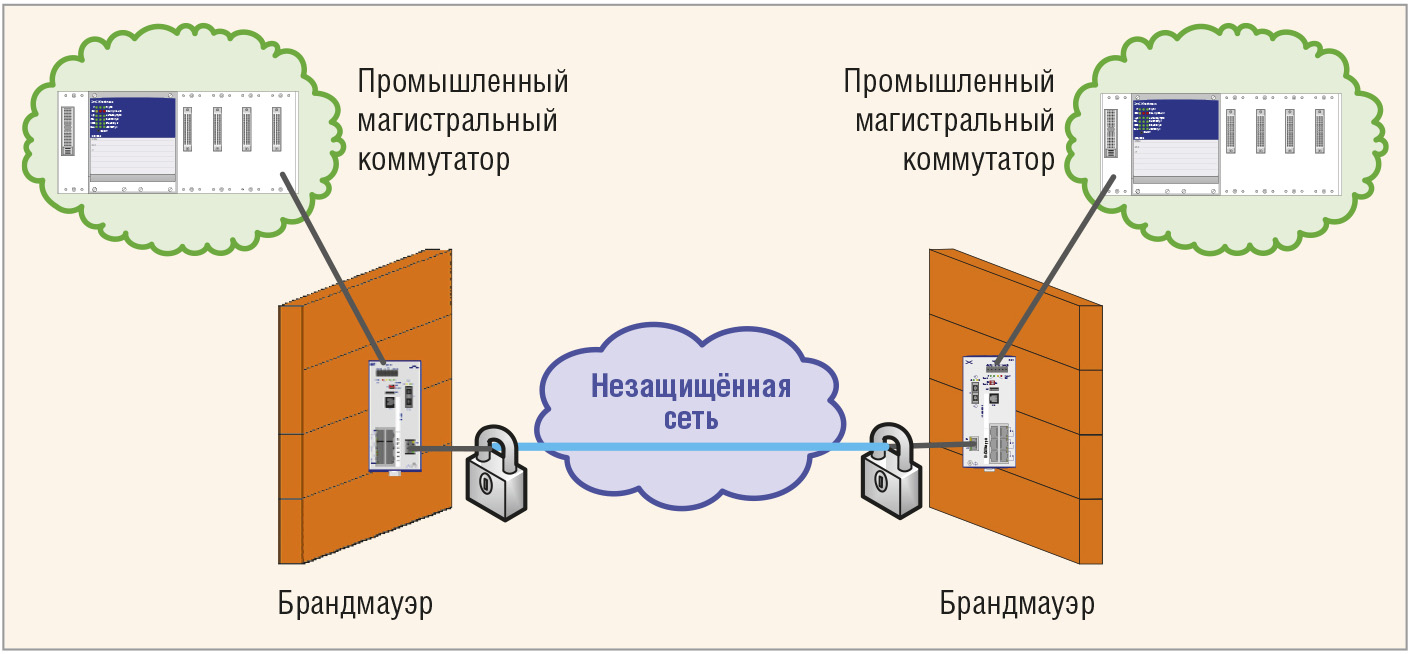

Пример защиты соединений между сетями представлен на рис. 3.

В некоторых специальных приложениях целесообразно настроить сетевые сегменты одинаково, даже использовать одни и те же IP-адреса. Для того чтобы это реализовать, необходима поддержка сетью механизма маскировки IP-адреса. EAGLE способен выполнять эти функции с помощью 1:1 NAT (Network Address Translation).

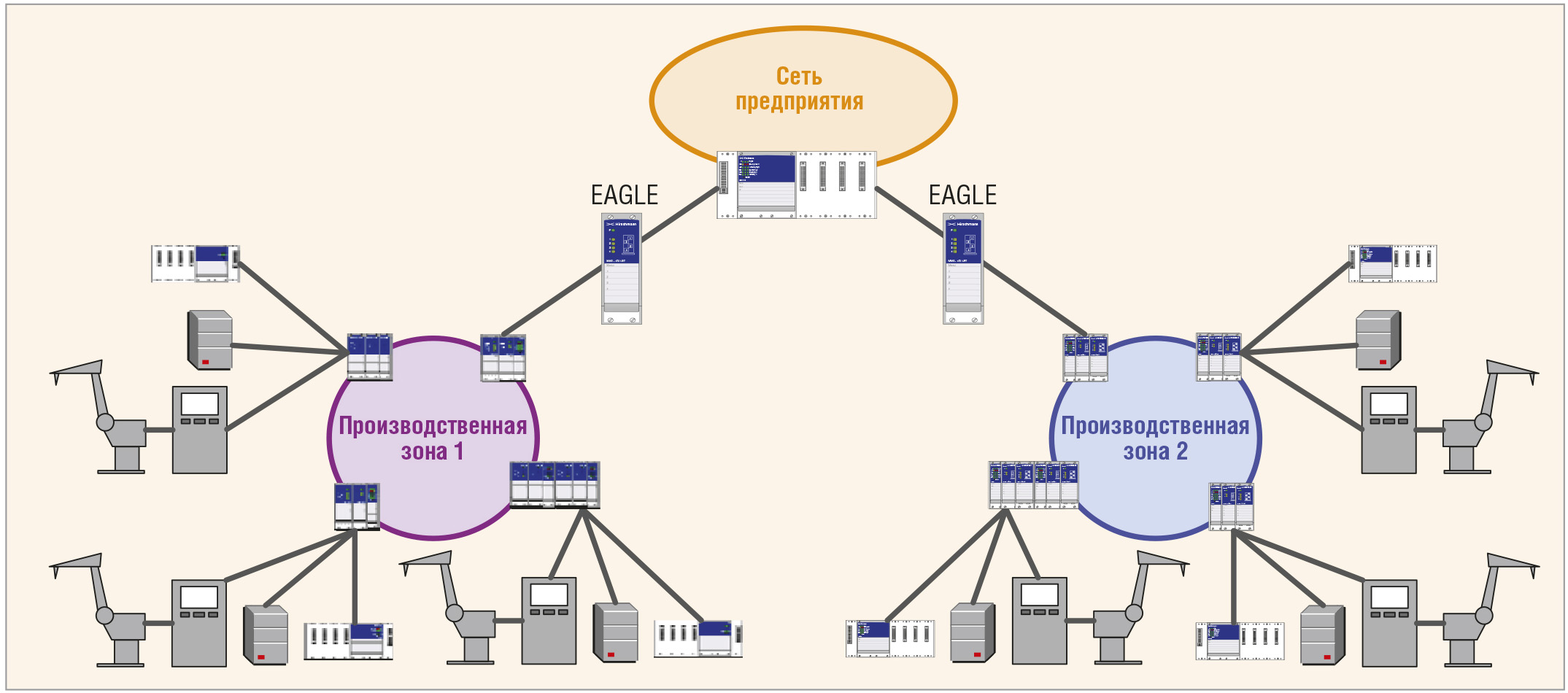

Одна из возможных конфигураций сети представлена на рис. 4.

На удалённом компьютере пользователя должна быть установлена ОС Windows 2000/XP, включающая в себя VPN-клиент.

Конфигурация: сетевой режим EAGLE – прозрачный одноклиентский режим (single client transparency) или режим роутера.

Пример использования удалённого доступа через VPN-туннель представлен на рис. 5.

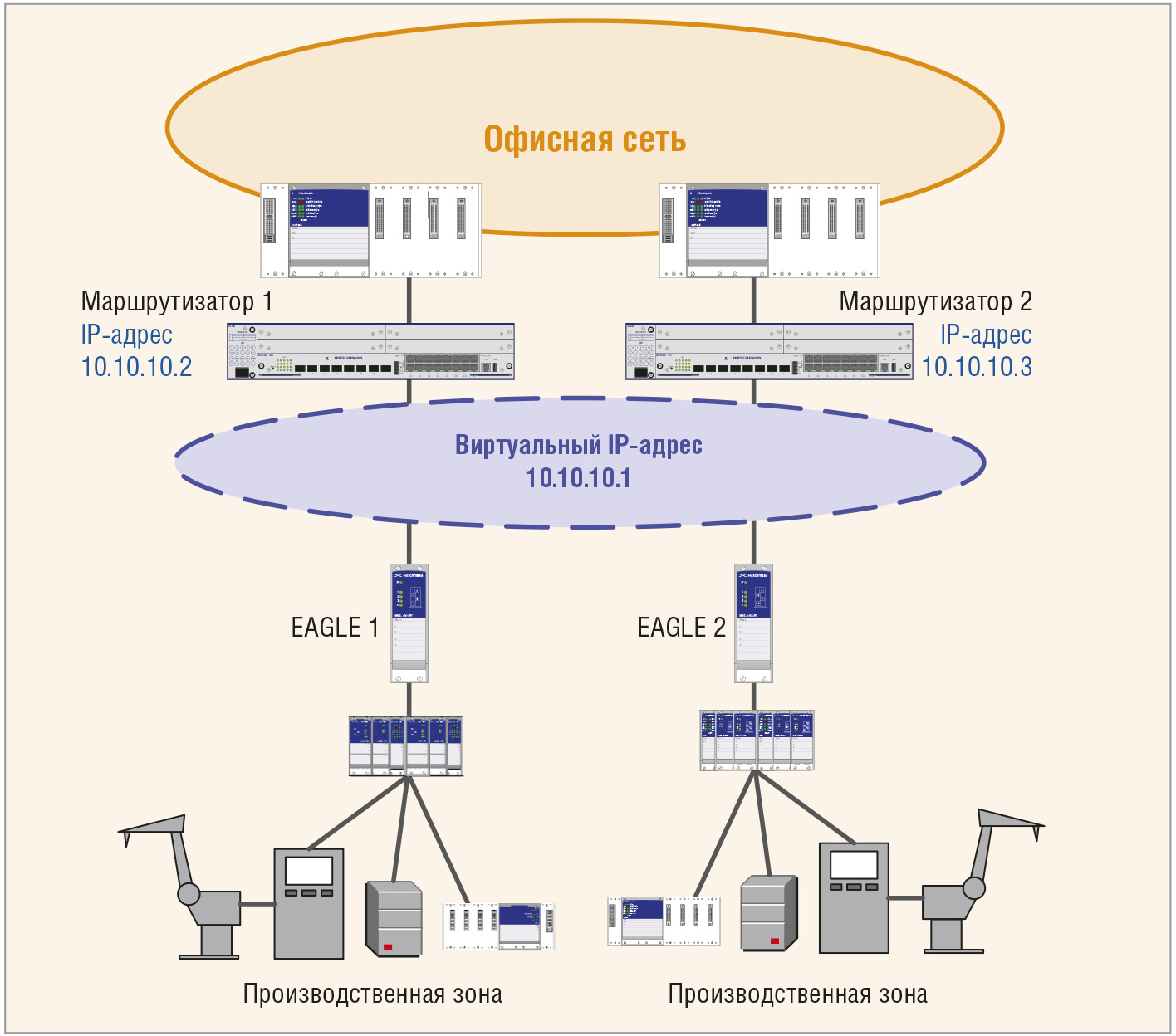

В крупных сетях, как правило, используются коммутаторы и маршрутизаторы третьего уровня OSI. Для добавления резервирования в маршрутизируемых сетях принято использовать протокол Virtual Router Redundancy Protocol (VRRP). Повышение уровня безопасности в существующих сетях третьего уровня возможно средствами EAGLE, который также поддерживает VRRP.

Одна из возможных конфигураций сети уровня 3 представлена на рис. 6.

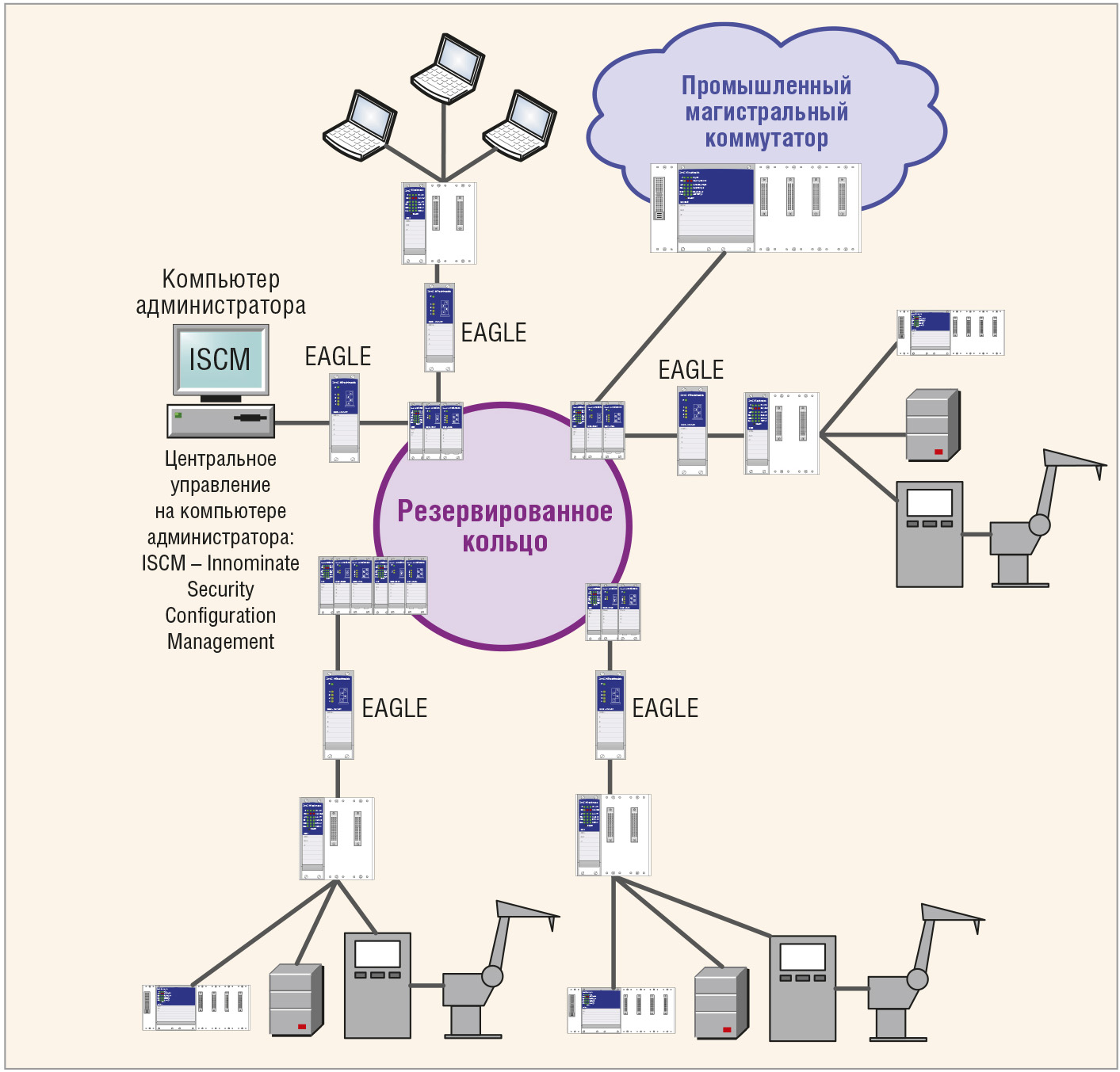

В крупных сетях размеры подсетей и количество устройств EAGLE достаточно большое, и конфигурирование и особенно реконфигурирование параметров безопасности занимает много времени. Для того чтобы свести к минимуму такого рода усилия, есть возможность использования системы центрального управления ISCM (Innominate Security Configuration Management).

Пример использования системы ISCM представлен на рис. 7.

Мигающая лампочка тревоги или предупреждающий маячок будет означать нарушение правил брандмауэра, то есть:

Реализация использования световой сигнализации в качестве оповещения о нарушении правил брандмауэра представлена на рис. 8.

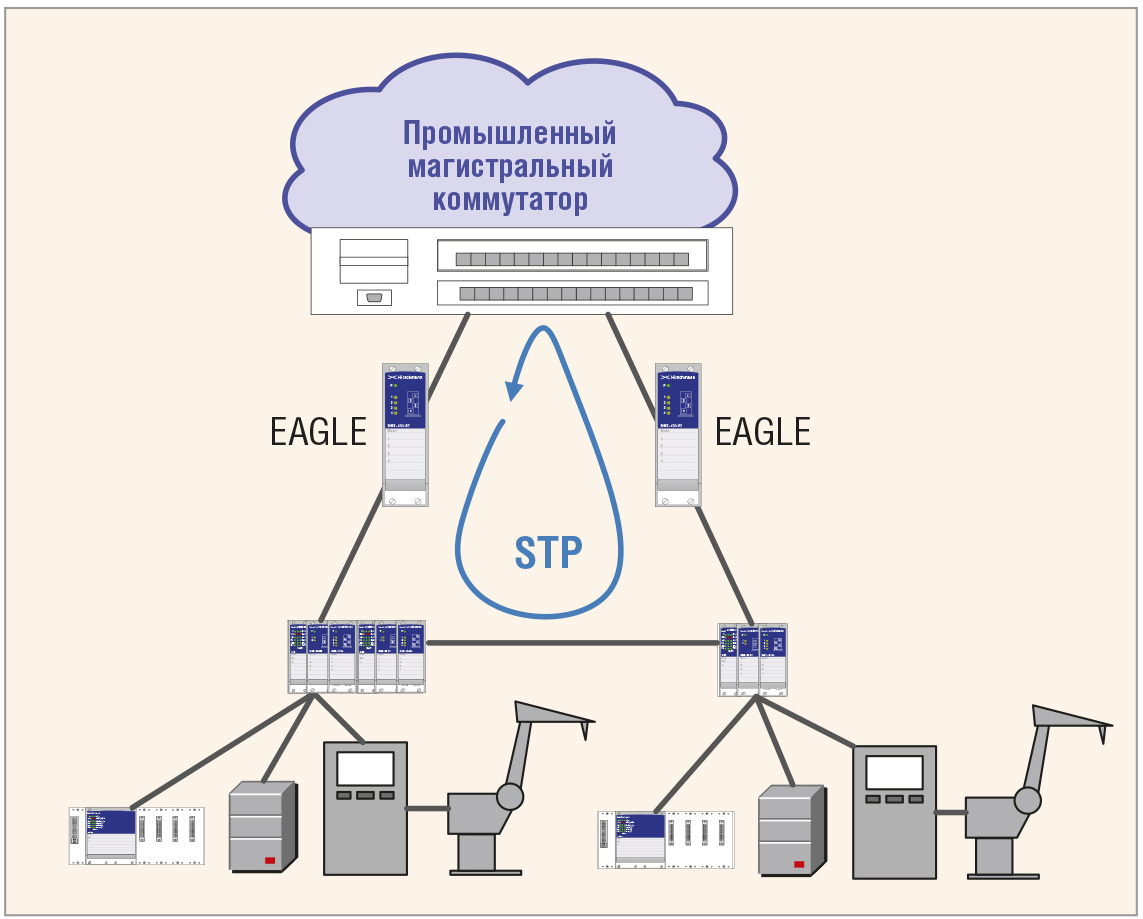

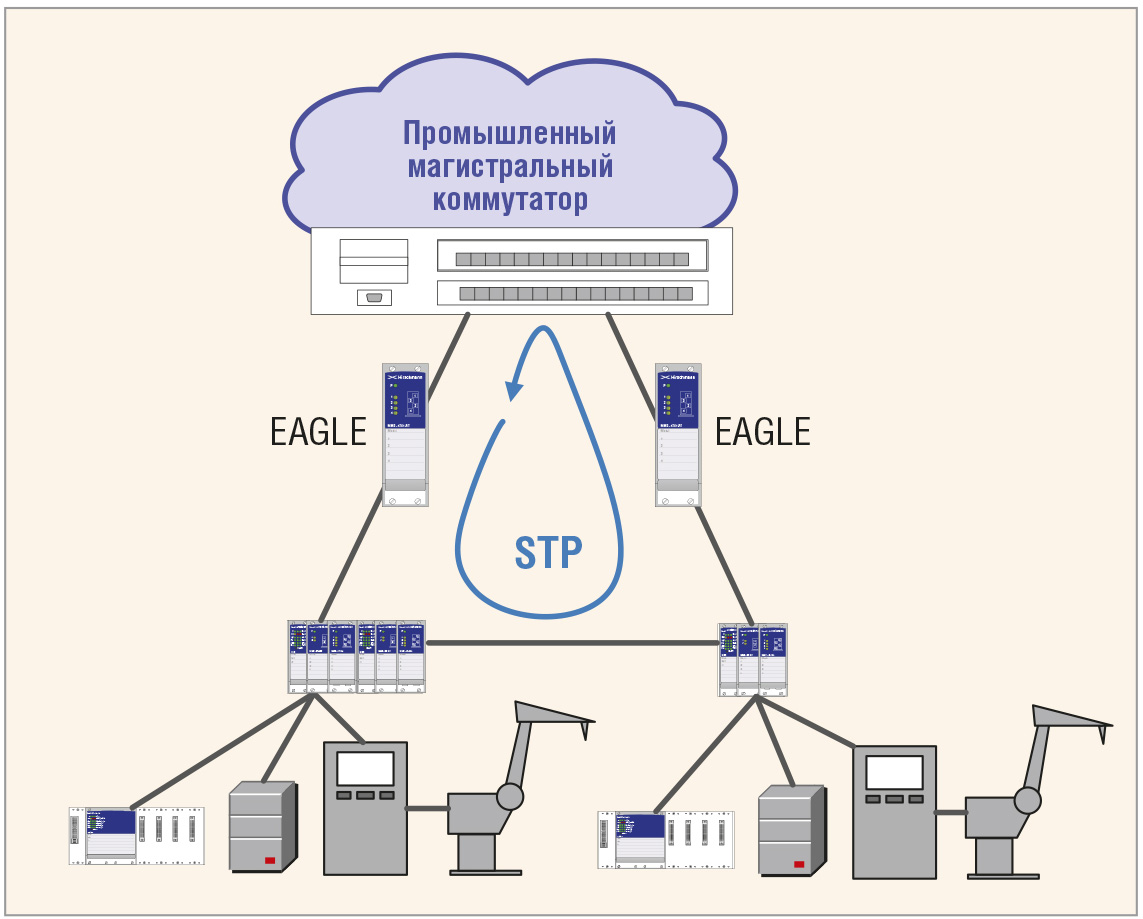

Система EAGLE поддерживает STP-резервирование (Spanning Tree Protocol – протокол связующего дерева) благодаря BPDU (Bridge Protocol Data Unit, единица данных протокола управления сетевыми мостами). Таким образом исключается возможность возникновения петель в сетях передачи данных при наличии в них многосвязной топологии. Используя одну физическую либо логическую связь в качестве основной, BPDU удерживает одну из доступных вторичных связей в режиме бездействия (ожидания), поэтому полезный трафик передаётся только по одной из доступных связей. При нарушении функционирования одного из каналов ожидающий вторичный канал автоматически включается в работу, обеспечивая непрерывную связность в сети.

Конечный пользователь получает выгоду за счёт использования возможности резервирования топологии сети без необходимости перенастройки при добавлении оборудования сетевой безопасности. В случае если топология настроена как плоская L2-сеть, требовались бы огромные усилия, чтобы изменить архитектуру сети от L2 до L3.

Пример использования STP-резервирования представлен на рис. 9.

Таким образом, серия Hirschmann EAGLE 20 несомненно повысит уровень безопасности компьютерной сети и поможет вывести информационную систему предприятия на качественно новый уровень. Она позволит облегчить масштабируемость смешанной сети за счёт применения модификаций моделей с самыми различными сочетаниями интерфейсов передачи данных по витой паре и оптическим каналам. А для интеграции на программном уровне не придётся даже останавливать компьютерную сеть предприятия и менять сетевые адреса, интерфейсы удалённого управления и фирменное ПО сделают процесс администрировании более удобным. ●

Перевод Ивана Лопухова и Александра Цыганкова, сотрудников фирмы ПРОСОФТ

Телефон: (495) 234-0636

E-mail: info@prosoft.ru

автоматизация

автоматизация

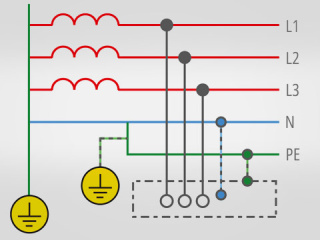

Однофазные источники бесперебойного питания Systeme Electric

Почти все современные сферы промышленности, IT-инфраструктура, а также любые ответственные задачи и проекты предъявляют повышенные требования к питающей сети – электропитание должно быть надёжным, стабилизированным и обеспечивать бесперебойную работу. В данной статье мы рассмотрим решения по однофазному бесперебойному питанию от российской компании Systeme Electric. 28.12.2023 СТА №1/2024 1067 0 0 автоматизация

автоматизация

Однопроводный канал телеметрии по PLC

В статье рассматриваются методы реализации однопроводных каналов передачи данных по силовым электросетям в жилых зданиях, загородных и промышленных помещениях. В качестве информационного провода предлагается использовать проводник «нейтраль» электропроводки. Приводятся анализ возможных конфигураций каналов передачи данных этого типа и результаты экспериментальных проверок. Рассматриваются преимущества новых методов по сравнению с традиционными PLC и области возможного применения данной технологии. 28.12.2023 СТА №1/2024 1175 0 0 автоматизация

автоматизация

BioSmart Quasar 7 — мал да удал

Компания BIOSMART в пандемийном 2020 году весьма своевременно представила свой первый лицевой терминал Quasar (рис. 1) с диагональю экрана 10 дюймов. Уже в следующем, 2021 году был представлен бесконтактный сканер рисунка вен ладони PALMJET (рис. 2). Ну а в текущем 2023 году компания представила новую уменьшенную модель лицевого терминала Quasar 7 (рис. 3), который смог в компактном корпусе объединить обе передовые технологии бесконтактной биометрической идентификации. 28.12.2023 СТА №1/2024 1094 0 0 автоматизация

автоматизация

Открытые сетевые платформы — когда сети и вычисления в одном устройстве

Открытая сетевая платформа (ONP) – это мощное средство для реализации как простых, так и масштабных сетей, а также инструмент, который позволяет в одном высокопроизводительном устройстве реализовать целый вычислительный комплекс, объединяющий внутри себя коммутаторы, маршрутизаторы, межсетевые экраны, а также сам сервер обработки данных. Используя все преимущества данной архитектуры, компания AAEON разработала своё решение, сетевую платформу FWS-8600, на базе высокопроизводительных процессоров Intel Xeon Scalable 2-го поколения. В статье раскрыты детали и особенности ONP, характеристики FWS-8600, а также почему использование процессоров Intel Xeon Scalable 2-го поколения значительно увеличивает потенциал платформы. 28.12.2023 СТА №1/2024 1364 0 0